Introduce una consulta para buscar con IA. Puedes explicar lo que buscas o copiar párrafos relevantes para tu búsqueda:

Últimos Posts:

-

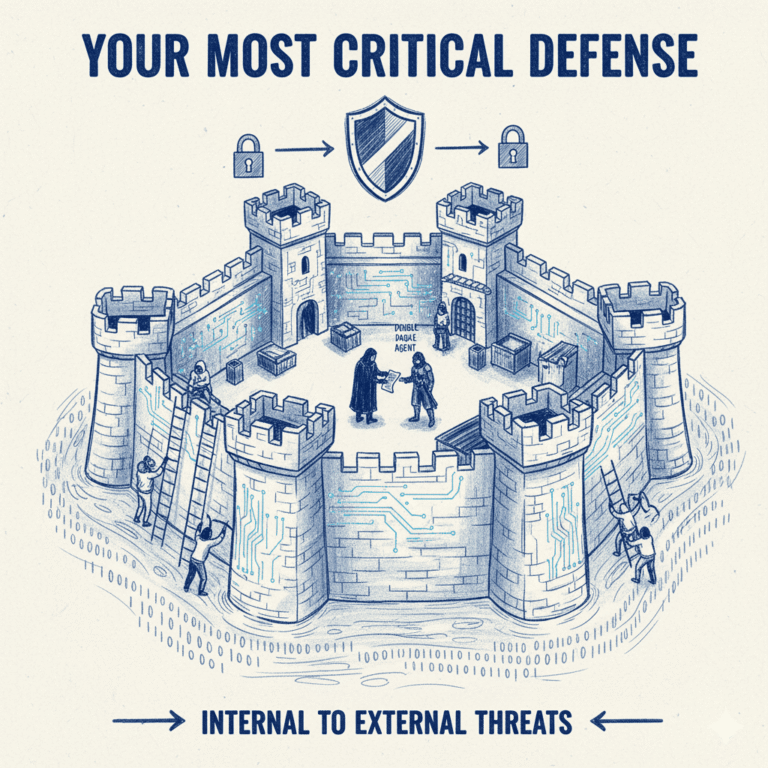

El enemigo interno: Aliados que se vuelven amenazas Como profesionales de la seguridad, estamos programados para mirar hacia afuera. Las luces rojas intermitentes, los escaneos de puertos siniestros, los rumores de sofisticadas APT: estas son las narrativas que captan nuestra atención. Construimos fortalezas digitales, fosos de cortafuegos y torres de vigilancia de sistemas de detección de

-

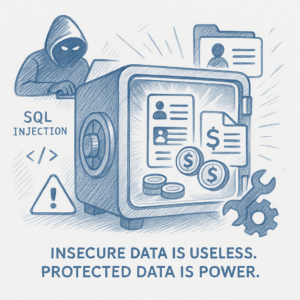

¿Por qué es tan importante la seguridad de las bases de datos? Una brecha de datos grave significa que alguien ha accedido a su base de datos y ha robado datos. Las bases de datos son las guardianas de sus datos, y cualquiera que quiera obtenerlos debe hacerlo a través de la base de datos.

-

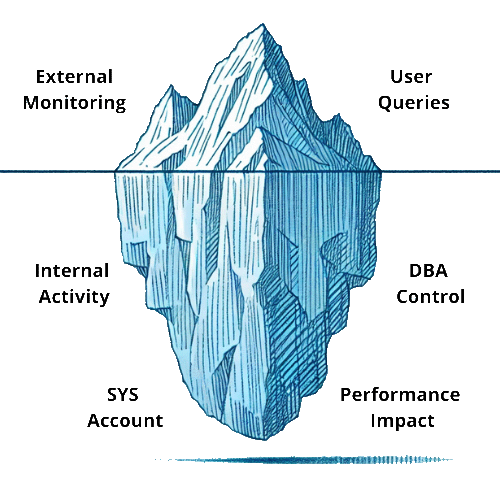

Seamos sinceros. Para muchas personas ajenas a los equipos dedicados a las bases de datos, esos servidores que zumban en el centro de datos parecen misteriosas cajas negras. Contienen información crítica, pero su funcionamiento interno a menudo permanece envuelto en una jerga técnica inexplicable. Esta falta de visibilidad puede generar una suposición peligrosa: la creencia

-

Nosotros, como profesionales de la seguridad, operamos en un reino de lógica, evaluación de riesgos y defensa proactiva. Predicamos el modelo de seguridad por capas, el principio del mínimo privilegio y la importancia de la defensa en profundidad. Sin embargo, hay un trasfondo persistente, casi desconcertante, en nuestro campo: la creencia de que la seguridad

-

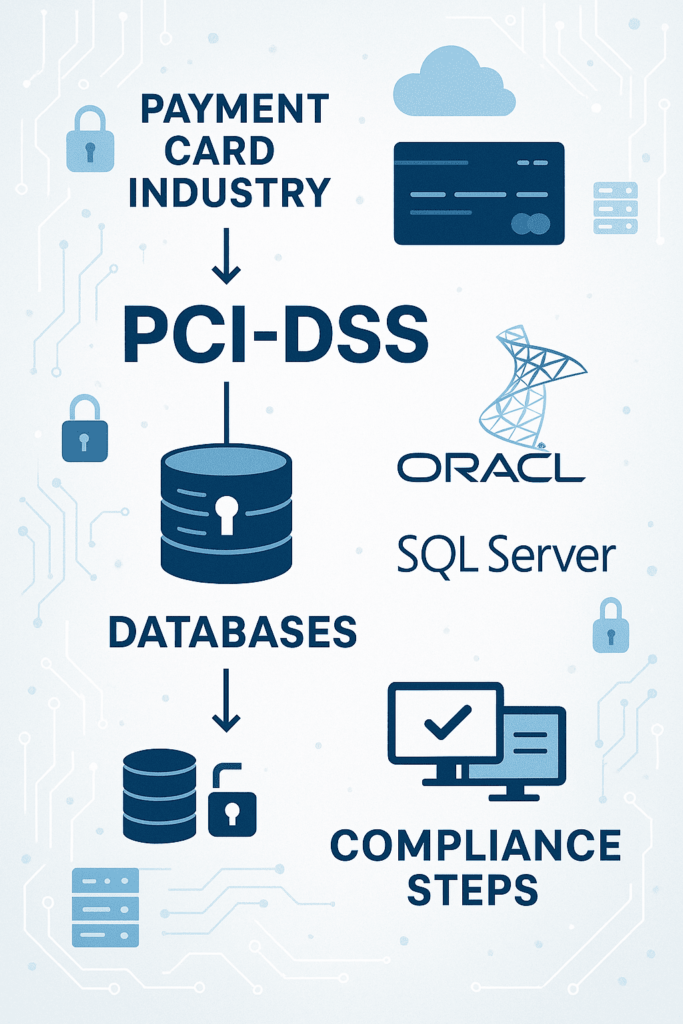

Introducción PCI-DSS es una norma de seguridad publicada por las empresas de tarjetas de crédito (PCI es Payment Card Industry, y DSS significa Data Security Standard). Es un requisito obligatorio para cualquiera que procese tarjetas de crédito. La versión 4.0.1 de PCI-DSS es un documento de casi 400 páginas, por lo que este artículo no

-

Captura La captura es la recopilación de datos en bruto. La auditoría siempre empieza con la recopilación de información. Después hay que procesar los datos, almacenarlos, elaborar informes, etc. Estos aspectos se tratarán más adelante, en la sección Obtener valor. Aunque obtener valor de la información es un reto, conseguir la información para empezar es

-

¿Qué es Auditoría? En IT, la auditoría es una función normalmente asociada a la seguridad y al cumplimiento de la normativa. También se conoce como supervisión de la actividad y se centra en el seguimiento de lo que hacen los usuarios y administradores dentro de los sistemas informáticos. Esto es especialmente importante en los sistemas

-

Sherlock Holmes y la recogida de pruebas En sus historias, Holmes analiza cada detalle de la escena del crimen para formular una hipótesis. Eso es exactamente lo que hace la forense reactiva, sólo que en el mundo digital: examinar archivos, registros de actividad y cualquier otro rastro digital. Sin embargo, como advertiría el propio Holmes,

-

Introducción La auditoría de SQL Server es un tema amplio y complejo que implica muchas tecnologías y posibilidades. Intentaremos desmitificar todo lo posible sin excedernos. Esperamos guiarte hacia la solución correcta mientras tomas decisiones tecnológicas informadas. Captura La captura es la recopilación de datos en bruto. Toda auditoría comienza con la recopilación de información. Después,

-

Introducción En el mundo actual, impulsado por los datos, la privacidad y la seguridad son más cruciales que nunca. Las soluciones de enmascaramiento de datos ayudan a proteger la información personal, financiera y crítica para la empresa. Seleccionar la solución adecuada es esencial para el éxito de un proyecto de enmascaramiento y la protección eficaz

-

Introducción Las empresas modernas funcionan con datos. Desde los datos de los clientes hasta la información financiera, las bases de datos almacenan gran cantidad de información confidencial. Estos datos facilitan las operaciones de la empresa e impulsan la toma de decisiones. Sin embargo, esta dependencia de los datos expone a las organizaciones a riesgos significativos.

-

El control de los datos es la base de la seguridad de los datos. Es la esencia de todos los requisitos de cumplimiento y establecer el control es el núcleo de lo que hacemos. Mientras navegamos por el final de este año y nos preparamos para el siguiente, examinemos este requisito básico. Nuestra experiencia nos

-

Escasa inversión en ciberseguridad En relación a su PIB, Latinoamérica invierte entre 4 y 5 veces menos en Ciberseguridad que Norteamérica. El crecimiento previsto de los presupuestos de Ciberseguridad en Latam también es inferior al de NA. Al mismo tiempo, las brechas de datos en Latinoamérica están en su punto más alto. Diferentes estudios muestran

-

Significance El enmascaramiento de datos no es una tarea cotidiana, así que ¿por qué es vital tener en cuenta el rendimiento? Mientras que es de poca importancia si un proceso de enmascaramiento de datos tarda 5 segundos o 5 minutos, es crítico si tarda cinco días o no termina nunca. Los tiempos de ejecución imposiblemente

-

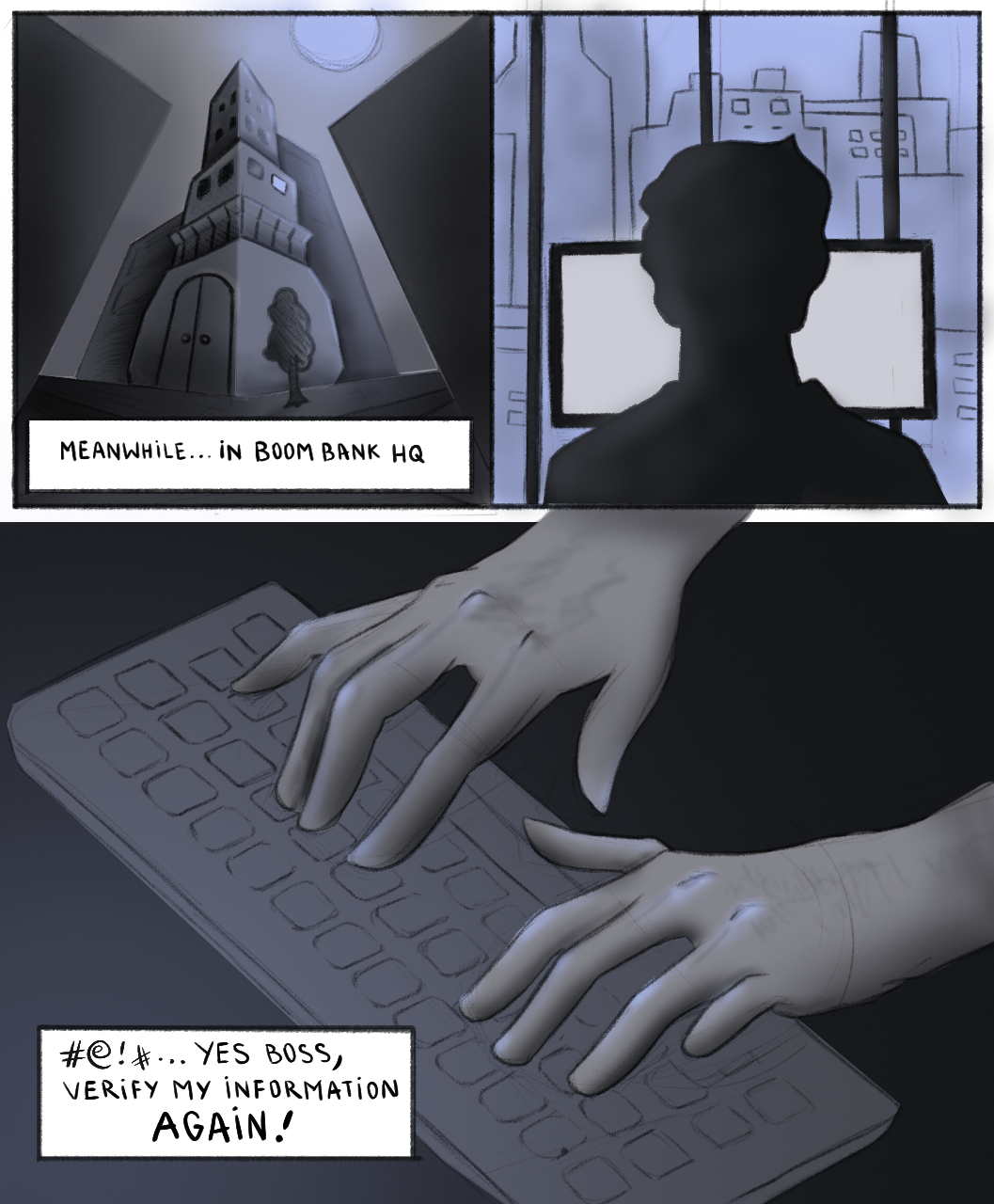

Echa un vistazo a este breve cómic sobre un ataque realista y lee las explicaciones a continuación en las que se describen los métodos, se ofrecen estadísticas y se comentan posibles técnicas de defensa. Análisis y Explicación de los Ataques Este artículo analiza los tipos de ataques utilizados en los cómics y ofrece estadísticas sobre

-

¿Qué Ocurrió? Los hackers encontraron un exploit en organizaciones que utilizan Office 365 y Proofpoint. El exploit permitió a los hackers enviar correos electrónicos autenticados con firmas digitales idénticas a los correos electrónicos enviados por esas organizaciones. La lista de organizaciones explotadas incluye Disney, Coca-Cola, IBM, Nike, Best Buy y muchas otras. Utilizando este exploit,

-

Lo que ocurrió Como hemos visto, un error en una actualización de CrowdStrike causó estragos en todo el mundo. Aproximadamente 8 millones de ordenadores con Windows se bloquearon en muchas empresas, desde aerolíneas a noticieros y hospitales. Los usuarios desesperados acudieron a los foros, algunas organizaciones enteras se paralizaron y algunos problemas persistieron durante uno

-

Comienza el ataque El sonido de un nuevo correo electrónico parpadeó en la pantalla de Cora. Era otra alerta de Core Audit, y no era la primera del día. Pero tomó un vistazo rápido a las SQL y la adrenalina la despertó. Sintió como si le hubieran inyectado cafeína directamente en el cerebro. Esto no

-

Anteriormente hablamos sobre la seguridad centrada en los datos y la necesidad de contar con defensas herméticas. El uso de IDS e IPS es un primer paso en esa dirección, pero vamos a ir más allá creando controles superpuestos que reforzarán aún más la seguridad. La matriz de control de riesgos es el núcleo de

-

Anteriormente hablamos de las defensas centradas en los datos como la última línea de defensa crítica, donde uno de nuestros requisitos es intentar que sea lo más hermética posible. No es un requisito menor ni trivial, y en este artículo hablaremos de cómo conseguirlo. Hay dos conceptos que tendremos que discutir: Falsos negativos Los falsos