Categoría: Article

-

Más Allá del Perímetro: La Necesidad de Defensas Centradas en los Datos

¿Qué Ocurrió? Los hackers encontraron un exploit en organizaciones que utilizan Office 365 y Proofpoint. El exploit permitió a los hackers enviar correos electrónicos autenticados con firmas digitales idénticas a los correos electrónicos enviados por esas organizaciones. La lista de organizaciones explotadas incluye Disney, Coca-Cola, IBM, Nike, Best Buy y muchas otras. Utilizando este exploit,…

-

Endpoints: seguridad y riesgos potenciales

Lo que ocurrió Como hemos visto, un error en una actualización de CrowdStrike causó estragos en todo el mundo. Aproximadamente 8 millones de ordenadores con Windows se bloquearon en muchas empresas, desde aerolíneas a noticieros y hospitales. Los usuarios desesperados acudieron a los foros, algunas organizaciones enteras se paralizaron y algunos problemas persistieron durante uno…

-

Historia de un Ciberataque

Comienza el ataque El sonido de un nuevo correo electrónico parpadeó en la pantalla de Cora. Era otra alerta de Core Audit, y no era la primera del día. Pero tomó un vistazo rápido a las SQL y la adrenalina la despertó. Sintió como si le hubieran inyectado cafeína directamente en el cerebro. Esto no…

-

Matriz de Control de Riesgos

Anteriormente hablamos sobre la seguridad centrada en los datos y la necesidad de contar con defensas herméticas. El uso de IDS e IPS es un primer paso en esa dirección, pero vamos a ir más allá creando controles superpuestos que reforzarán aún más la seguridad. La matriz de control de riesgos es el núcleo de…

-

Sistemas de detección (IDS) y prevención (IPS) de intrusiones

Anteriormente hablamos de las defensas centradas en los datos como la última línea de defensa crítica, donde uno de nuestros requisitos es intentar que sea lo más hermética posible. No es un requisito menor ni trivial, y en este artículo hablaremos de cómo conseguirlo. Hay dos conceptos que tendremos que discutir: Falsos negativos Los falsos…

-

Seguridad centrada en datos: la clave en en siglo XXI

A menudo pensamos en la ciberseguridad como si estuviera formada por muchos silos. Pensamos en la seguridad de la red, la formación, la seguridad física, la seguridad del correo electrónico, etc., donde a su vez cada uno de ellos suele estar formado por silos más pequeños. Por ejemplo, la seguridad de la red incluye cortafuegos,…

-

Preguntas frecuentes sobre el enmascaramiento de datos

¿Has pensado cómo proteger los datos confidenciales? El enmascaramiento estático de datos es una forma sencilla, fácil y eficaz de evitar una filtración. Presentamos a continuación las respuestas a las preguntas más habituales: 1. ¿Por qué enmascarar? Porque no podemos proteger los datos fuera de Producción: Imagine que copia los datos de un cliente para…

-

Visibilidad de las bases de datos: lo que todo el mundo echa en falta

Las encuestas se realizaron en diferentes grupos de LinkedIn tanto en inglés como en español y preguntaban «¿Tienes visibilidad de lo que ocurre dentro de tu base de datos?». Casi todos los encuestados ingleses afirmaron tener una visibilidad parcial (40%) o no tener la visibilidad que necesitan (53%). En la encuesta en español, hubo más…

-

Análisis de Anomalías

El motor de análisis de anomalías crea dinámicamente perfiles de comportamiento basados en el repositorio de seguridad para comparar el presente con el pasado. Al contrastar la actividad actual con la histórica, es fácil destacar los cambios de comportamiento que son indicativos de problemas de seguridad. Esto le permite romper la idea preconcebida de que…

-

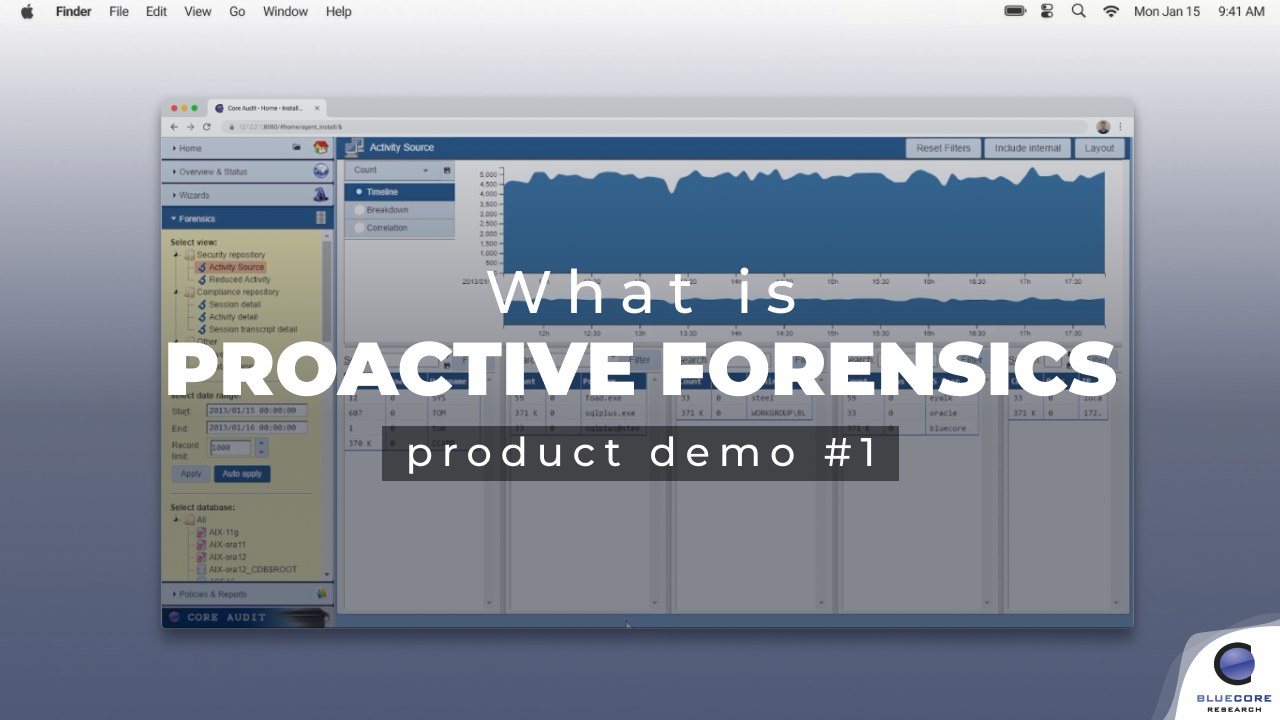

Investigación Forense Proactiva

Uno de los mitos populares sobre la seguridad es que se puede obtener de una caja. Basta con instalar algo y ¡voilá! Estás mágicamente protegido. Pero en realidad eso nunca funciona así. Independientemente de lo que intentes proteger, tu primer paso debe ser siempre comprender la actividad. Debes saber cómo se utiliza el sistema, quién…