Autor: Eyal Kalderon

-

Rendimiento del Enmascaramiento de Datos

Significance El enmascaramiento de datos no es una tarea cotidiana, así que ¿por qué es vital tener en cuenta el rendimiento? Mientras que es de poca importancia si un proceso de enmascaramiento de datos tarda 5 segundos o 5 minutos, es crítico si tarda cinco días o no termina nunca. Los tiempos de ejecución imposiblemente…

-

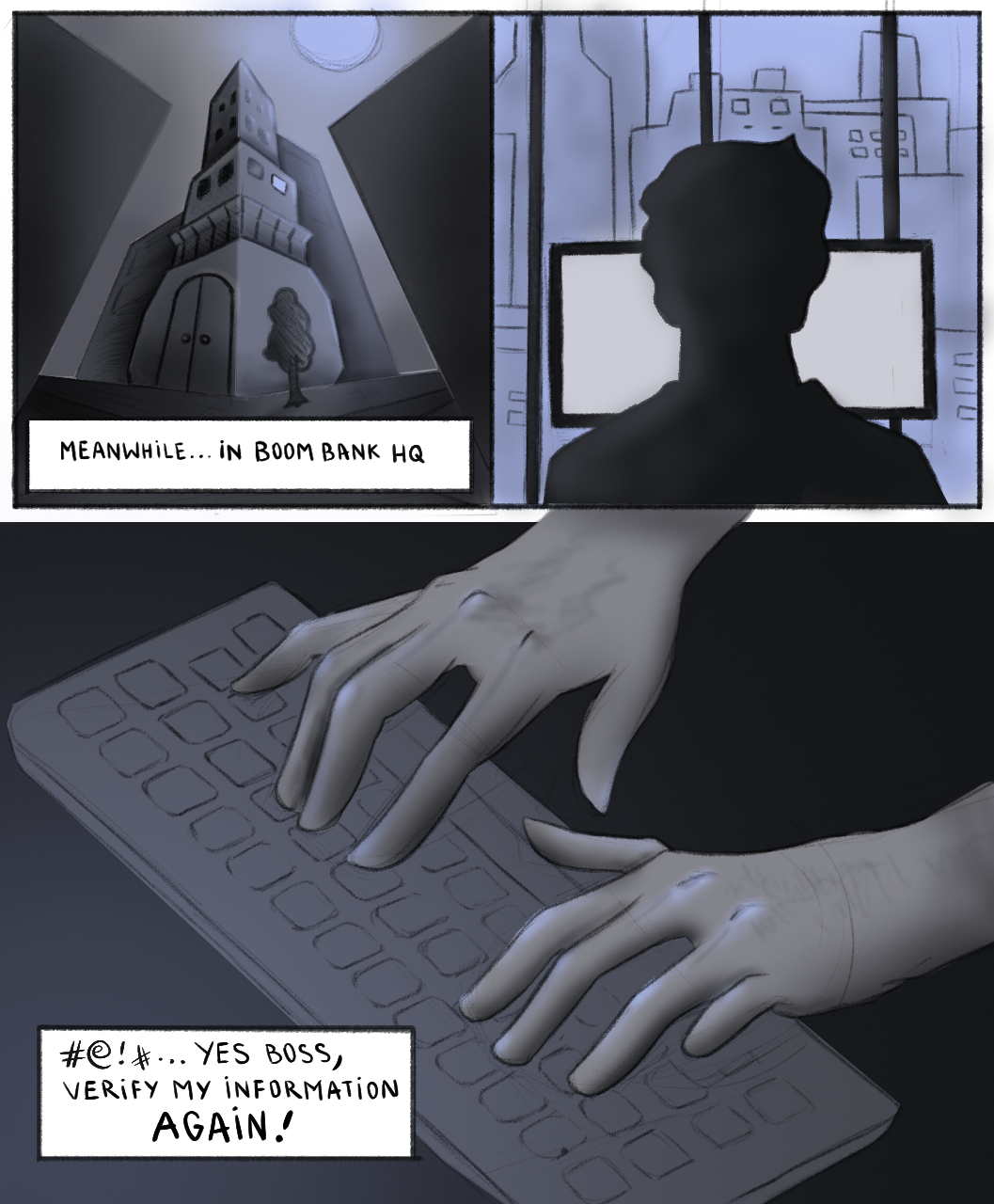

Comic sobre Ciberataque

Echa un vistazo a este breve cómic sobre un ataque realista y lee las explicaciones a continuación en las que se describen los métodos, se ofrecen estadísticas y se comentan posibles técnicas de defensa. Análisis y Explicación de los Ataques Este artículo analiza los tipos de ataques utilizados en los cómics y ofrece estadísticas sobre…

-

Más Allá del Perímetro: La Necesidad de Defensas Centradas en los Datos

¿Qué Ocurrió? Los hackers encontraron un exploit en organizaciones que utilizan Office 365 y Proofpoint. El exploit permitió a los hackers enviar correos electrónicos autenticados con firmas digitales idénticas a los correos electrónicos enviados por esas organizaciones. La lista de organizaciones explotadas incluye Disney, Coca-Cola, IBM, Nike, Best Buy y muchas otras. Utilizando este exploit,…

-

Guía de perímetro vs. centrado en datos

Descargar Guía Completa

-

Endpoints: seguridad y riesgos potenciales

Lo que ocurrió Como hemos visto, un error en una actualización de CrowdStrike causó estragos en todo el mundo. Aproximadamente 8 millones de ordenadores con Windows se bloquearon en muchas empresas, desde aerolíneas a noticieros y hospitales. Los usuarios desesperados acudieron a los foros, algunas organizaciones enteras se paralizaron y algunos problemas persistieron durante uno…

-

Historia de un Ciberataque

Comienza el ataque El sonido de un nuevo correo electrónico parpadeó en la pantalla de Cora. Era otra alerta de Core Audit, y no era la primera del día. Pero tomó un vistazo rápido a las SQL y la adrenalina la despertó. Sintió como si le hubieran inyectado cafeína directamente en el cerebro. Esto no…

-

Matriz de Control de Riesgos

Anteriormente hablamos sobre la seguridad centrada en los datos y la necesidad de contar con defensas herméticas. El uso de IDS e IPS es un primer paso en esa dirección, pero vamos a ir más allá creando controles superpuestos que reforzarán aún más la seguridad. La matriz de control de riesgos es el núcleo de…

-

Sistemas de detección (IDS) y prevención (IPS) de intrusiones

Anteriormente hablamos de las defensas centradas en los datos como la última línea de defensa crítica, donde uno de nuestros requisitos es intentar que sea lo más hermética posible. No es un requisito menor ni trivial, y en este artículo hablaremos de cómo conseguirlo. Hay dos conceptos que tendremos que discutir: Falsos negativos Los falsos…

-

Seguridad centrada en datos: la clave en en siglo XXI

A menudo pensamos en la ciberseguridad como si estuviera formada por muchos silos. Pensamos en la seguridad de la red, la formación, la seguridad física, la seguridad del correo electrónico, etc., donde a su vez cada uno de ellos suele estar formado por silos más pequeños. Por ejemplo, la seguridad de la red incluye cortafuegos,…

-

2024 Webinar May 16

Free webinar: Protect your applications Application security is challenging, with many attack vectors to consider, so how can we combat all these threats? Join our webinar and listen to our experts discussing mitigation strategies for various attacks across multiple application tiers. Topics: Speakers Ana Houlston DBlandIT Christian Carlos TS4B Felipe A. Jaramillo BT Consulting Carlos Miquelarena…