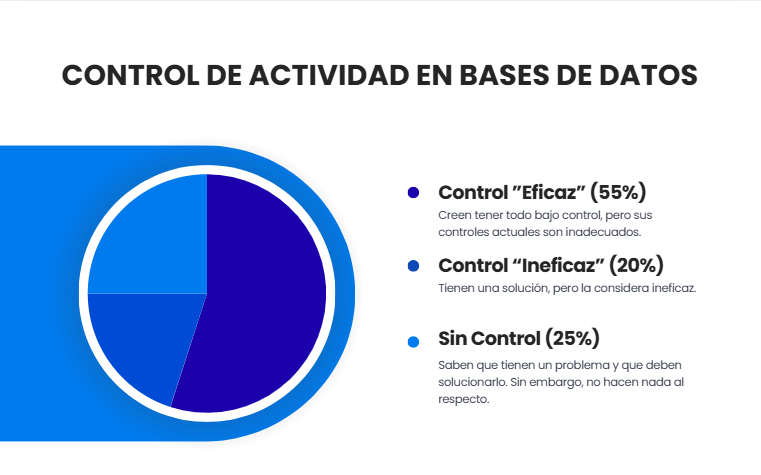

Recientemente hemos realizado una encuesta para comprobar el estado del mercado de la seguridad de bases de datos, centrándonos en el control de la actividad. Los resultados ofrecen una visión fascinante de la mentalidad de los profesionales de la seguridad.

Empecemos con la buena noticia inequívoca: todos los encuestados creen que controlar la actividad de las bases de datos es importante. Todos están de acuerdo. En un sector a menudo dividido por metodologías contradictorias, hemos llegado al consenso de que proteger el núcleo de nuestra infraestructura de datos es fundamental. La era de debatir la necesidad de la seguridad de las bases de datos y el control de la actividad ha terminado. La nueva pregunta se refiere a la ejecución: ¿qué tan bien estamos haciendo lo que sabemos que debemos hacer?

Más allá del consenso, los datos revelan una amplia gama de etapas de implementación:

- El 55 % cree que controla eficazmente la actividad de sus bases de datos.

- El 20 % afirma que tiene controles, pero que estos son ineficaces.

- El 25 % afirma que no controla su actividad, pero sabe que debe hacerlo.

Las cifras son claras, pero representan una percepción, no la realidad. Cuando levantamos el telón y convertimos la percepción en la realidad subyacente, revelamos una imagen casi invertida. Analicemos los datos y revelemos las realidades ocultas.

El «Cuarto Congelado» (25 %)

Una cuarta parte del mercado se mantiene al margen. Saben que tienen un problema y que deben solucionarlo. Sin embargo, no hacen nada al respecto.

La pregunta clave es ¿POR QUÉ? ¿Es por falta de presupuesto? ¿El equipo está demasiado saturado? ¿Hay prioridades más importantes que proteger los datos fundamentales? Dado que algunas tecnologías antiguas llevan más de dos décadas en uso, las excusas a corto plazo, como el presupuesto y el tiempo, parecen poco plausibles.

Una explicación más plausible es que el miedo es el agente paralizante. Muchos perciben la seguridad de las bases de datos como una bestia enorme y compleja que es demasiado difícil de abordar. Una que agotará los recursos y perturbará las operaciones. Les «da miedo meterse en eso».

Si usted entra en esta categoría, aquí tiene una dosis de realidad: no es tan malo. La tecnología y las metodologías han evolucionado para eliminar el impacto, aumentar drásticamente el valor de la seguridad y crear una ruta de madurez clara que puede seguir. Lo hemos implementado con éxito en numerosas ocasiones.

La excusa de «demasiado difícil» es una historia de fantasmas que le impide tomar medidas críticas. No sucumba al miedo. Permítanos mostrarle cómo es la seguridad moderna de las bases de datos y ayudarle a alcanzar sus objetivos sin el dolor que anticipa.

El 20 % Frustrado

Luego está el 20% que tiene una solución, pero la considera ineficaz. Estas organizaciones invirtieron tiempo y dinero, pero no están satisfechas con el resultado. Es posible que esperen un mayor valor en materia de seguridad y no lo logren. O tal vez se vean afectadas por problemas de rendimiento, puntos ciegos y una complejidad inmanejable. De una forma u otra, no están contentas.

La pregunta es sencilla: ¿es realmente imposible llevar a cabo un proyecto de control de la actividad de las bases de datos que ofrezca un valor real? ¿Uno que satisfaga las expectativas de cualquier profesional de la seguridad?

Si cree que es posible, el siguiente paso lógico es cambiar. Probar otra solución o un socio de implementación diferente. Pero muchos de los que forman parte de este grupo permanecen paralizados, actuando bajo la falsa suposición de que «no hay buenas soluciones». Siguen pagando cada año por algo que creen que no funciona. La tragedia aquí es la resignación. Seguir con malas soluciones porque asumen que no hay alternativa.

Eso simplemente no es cierto. Si su herramienta actual no funciona, no es una limitación de lo imposible, es una limitación de su proveedor. Las tecnologías más nuevas y diferentes vienen con metodologías más nuevas y le ofrecerán una experiencia completamente diferente. Su frustración proviene de tener expectativas adecuadas pero una solución inadecuada. Existen mejores soluciones, y nuestros clientes satisfechos son prueba de ello.

Es posible hacer más de lo que imagina. Respiramos nueva esperanza y vemos que lo imposible es una realidad al alcance de la mano.

La Peligrosa Mayoría (55 %)

Por último, llegamos al grupo más interesante y potencialmente más peligroso: el 55 % que cree tener todo bajo control.

Con el debido respeto, esta confianza es peligrosamente errónea. La realidad es que la mayoría de los controles actuales son inadecuados. La quinta parte frustrada tiene buenas razones para estar insatisfecha con sus soluciones, y es preocupante que la mayoría no lo vea así.

Como siempre, la pregunta es: ¿por qué? ¿Por qué este grupo decidió que su seguridad es eficaz? ¿Es porque pasaron la auditoría? ¿O tal vez porque no recibieron alertas ni indicios de ningún problema?

Medir la eficacia es uno de los retos más importantes y críticos en materia de seguridad. Si evalúa incorrectamente la eficacia de sus controles, solo lo descubrirá cuando sea demasiado tarde: después de sufrir una violación de datos.

Seguridad Efectiva

Definamos una base de referencia para una seguridad eficaz de las bases de datos. Esta base de referencia le ayudará a determinar si su seguridad es eficaz o si, tal vez, está viviendo bajo una peligrosa ilusión de control.

Aunque existen muchos puntos de referencia, estas cuatro pruebas son fundamentales:

- Espere falsos positivos: aunque parezca contradictorio, si su sistema de seguridad permanece en silencio, es que no está funcionando. Su sistema debe estar calibrado con la sensibilidad suficiente para señalar ocasionalmente un evento. Siempre habrá alguna anomalía en la actividad que active una alarma. Si nada activa su sistema de seguridad, significa que una brecha también pasará desapercibida.

Prueba sencilla: compruebe que su sistema de seguridad ha generado algunos eventos en el último mes. No demasiados, pero al menos algunos. - Espere una visibilidad completa: debe saber lo que está sucediendo en su base de datos. Si no tiene visibilidad de lo que está sucediendo, no hay forma de definir controles. No hay forma de identificar brechas en los controles. En pocas palabras, no puede proteger lo que no puede ver.

Prueba sencilla: verifique que puede responder a las siguientes preguntas cuando se le solicite:- ¿Qué usuarios se conectaron a sus bases de datos desde qué programas e IP?

- ¿Quién ha accedido a sus datos confidenciales durante la última semana?

- ¿Cuántos datos confidenciales se extrajeron ayer?

- ¿Qué actividad anómala se produjo en las aplicaciones durante el último mes?

- Espere un análisis forense total: debe poder «rebobinar la cinta» para ver lo que ocurrió en el pasado. Independientemente de las alertas que haya configurado, siempre debe poder volver atrás, investigar los incidentes de seguridad y averiguar qué ocurrió después del hecho. Los ataques y las brechas peligrosas nunca se producen por la vía que usted predijo, o no serían peligrosos. Si tiene que predecir el ataque para capturarlo, ya ha perdido.

Prueba sencilla: elija un usuario aleatorio que estuviera activo ayer y compruebe si puede averiguar lo que hizo. - Espere controlar TODA la actividad de la base de datos: debe controlar TODA la actividad de la base de datos, no solo una pequeña parte prefiltrada. No solo los DBA, los DDL o cualquier parte que haya separado del conjunto. Debe tener control sobre todas y cada una de las partes de la actividad. Necesita tener controles contra todas las amenazas y riesgos que percibe, incluyendo la inyección de SQL, el robo de credenciales, el abuso de privilegios y más.

Prueba sencilla: ¿tiene controles que cubran toda la actividad de la base de datos, incluyendo los DBA, la aplicación y más? ¿Tiene una lista de riesgos y controles contra cada uno de ellos?

Si no puede responder a estas preguntas, no controla su actividad. Solo cree que lo hace. Y en el mundo de la seguridad de los datos, una falsa sensación de seguridad es mucho más peligrosa.

Es hora de dejar de calificar su seguridad con una curva y entrar en el juego. Proteja sus datos antes de que alguien más encuentre la manera de acceder a ellos.

El Camino Hacia la Madurez

Podría decirse, con razón, que nuestro análisis implica que todo el mundo está haciendo algo mal. Entonces, ¿cuál es la solución correcta?

La solución es el progreso continuo en el camino hacia la madurez. Bueno, eso suena como una respuesta sin respuesta. Así que vamos a explicarlo.

Necesita dos cosas:

- Una solución con las tecnologías que le permitirán alcanzar sus objetivos.

- Un socio o proveedor que le guíe y le forme sobre cómo aumentar gradualmente el uso de estas capacidades.

No obligamos a nuestros clientes a una implementación concreta, sino que buscamos el punto de equilibrio en el que se sientan cómodos con la dificultad y con los resultados. Eso suele durar entre seis meses y un año, y entonces algunos clientes sienten que quieren más. En ese momento, les ayudamos a diseñar controles más potentes y complejos que les permitan avanzar más.

Es un proceso que lleva tiempo. Tiempo para que los clientes empiecen a descubrir lo que está sucediendo en su entorno. Tiempo para que se adapten a las capacidades que les ofrecemos. Y tiempo para que desarrollen más expectativas y deseen más.

Este camino está disponible para todos nuestros clientes porque nuestras tecnologías ya están ahí y lo permiten. Nuestras soluciones vienen con todo incluido. Aunque es poco probable que aproveche todas las tecnologías de inmediato, poco a poco lo hará.

Reflexión Final

Casi nadie tiene control sobre todas sus actividades. Si usted es uno de los pocos que lo tiene, nos encantaría conocer su opinión y comparar su experiencia con la nuestra.

Las tecnologías siguen evolucionando, proporcionando más poder tanto a los clientes novatos como a los experimentados. Pero usted debe dar el primer paso para encaminarse hacia el éxito:

Al 55 % que cree tenerlo todo bajo control: le invitamos a realizar las cuatro pruebas de seguridad eficaces y a dejar de calificar con una curva. Únase al 20 % que no está satisfecho y admite que necesita algo mejor. No se limite a lo que actualmente cree que es posible.

Al 75 % que necesita un mejor control: deje de pagar por soluciones que no funcionan. Le invitamos a venir y ver lo que las tecnologías y metodologías modernas pueden hacer por usted. Permítanos mostrarle por qué esta es la seguridad más importante que debe implementar.

Al 25 % que está esperando: actúen. Cualquier acción es mejor que esperar a que se produzca una brecha. Y una brecha es inevitable si no protegen sus datos.

Para obtener más información, consulten nuestro artículo sobre la lista de verificación de seguridad de bases de datos. Les ayudará a asegurarse de que están cubriendo todas las bases y protegiendo los datos donde se encuentran.