Categoría: Article

-

La ilusión del muro: por qué tu fortaleza de datos es un castillo de arena

Introducción Durante años, el mantra de la ciberseguridad se centró en el «perímetro». Los cortafuegos se erigían como murallas digitales de Adriano, el software antivirus patrullaba las puertas y los filtros de correo electrónico actuaban como centinelas vigilantes. Este enfoque se centraba en mantener alejados a los «malos» y ofrecía una sensación tangible de seguridad.…

-

Lo que estás haciendo no está funcionando

Una encuesta de Rubrik Zero Labs revela que el 90 % de los responsables de TI y seguridad sufrieron ciberataques durante el último año, y el 20 % informó de un ataque cada dos semanas de media. Se trata solo de ataques, pero los ataques tienen consecuencias. El 30 % informó de brechas de datos…

-

Introducción a las bases de datos para profesionales de la seguridad

¿Qué es una base de datos? Una base de datos es una solución de software que almacena, manipula y recupera datos. Piensa en una hoja de cálculo de Excel, pero una base de datos opera a una escala mucho mayor. Una base de datos es como miles de hojas de cálculo de Excel, algunas con…

-

Descuidar Bases de Datos es una Bomba de Tiempo

Vivimos en una era de amenazas cibernéticas implacables. Los titulares hablan de ataques de ransomware, violaciones de datos y sofisticadas campañas de phishing. En respuesta, las organizaciones suelen apresurarse a reforzar sus defensas perimetrales, actualizar la seguridad de los puntos finales e implementar las últimas herramientas de supervisión de redes. Si bien estas medidas son…

-

Seguimiento de los cambios en los datos y requisitos de cumplimiento para las instituciones financieras

El seguimiento de los cambios en los datos es una piedra angular del mantenimiento de registros y la integridad de los datos. En el mundo altamente regulado de la banca y las instituciones financieras, la capacidad de realizar un seguimiento preciso y reconstruir los cambios en los datos no es solo una buena práctica, sino…

-

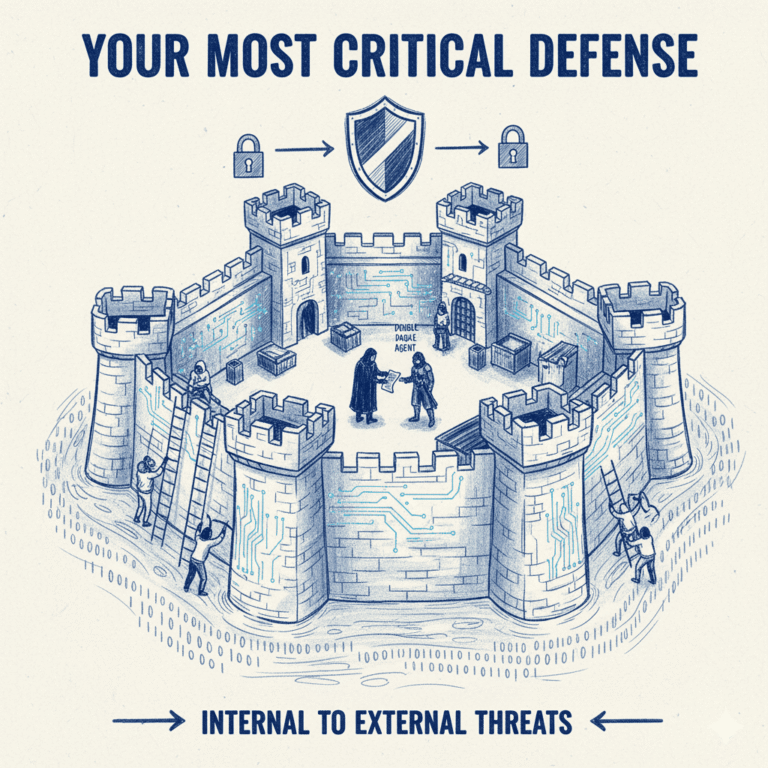

El enemigo interno: por qué los «de confianza» pueden convertirse en tu peor pesadilla

El enemigo interno: Aliados que se vuelven amenazas Como profesionales de la seguridad, estamos programados para mirar hacia afuera. Las luces rojas intermitentes, los escaneos de puertos siniestros, los rumores de sofisticadas APT: estas son las narrativas que captan nuestra atención. Construimos fortalezas digitales, fosos de cortafuegos y torres de vigilancia de sistemas de detección de…

-

Seguridad de Bases de Datos: de amenazas a soluciones

¿Por qué es tan importante la seguridad de las bases de datos? Una brecha de datos grave significa que alguien ha accedido a su base de datos y ha robado datos. Las bases de datos son las guardianas de sus datos, y cualquiera que quiera obtenerlos debe hacerlo a través de la base de datos.…

-

La seguridad de tu base de datos importa más de lo que crees

Seamos sinceros. Para muchas personas ajenas a los equipos dedicados a las bases de datos, esos servidores que zumban en el centro de datos parecen misteriosas cajas negras. Contienen información crítica, pero su funcionamiento interno a menudo permanece envuelto en una jerga técnica inexplicable. Esta falta de visibilidad puede generar una suposición peligrosa: la creencia…

-

Más allá de los muros de la aplicación: Por qué la seguridad de las bases de datos exige que creas y actúes

Nosotros, como profesionales de la seguridad, operamos en un reino de lógica, evaluación de riesgos y defensa proactiva. Predicamos el modelo de seguridad por capas, el principio del mínimo privilegio y la importancia de la defensa en profundidad. Sin embargo, hay un trasfondo persistente, casi desconcertante, en nuestro campo: la creencia de que la seguridad…

-

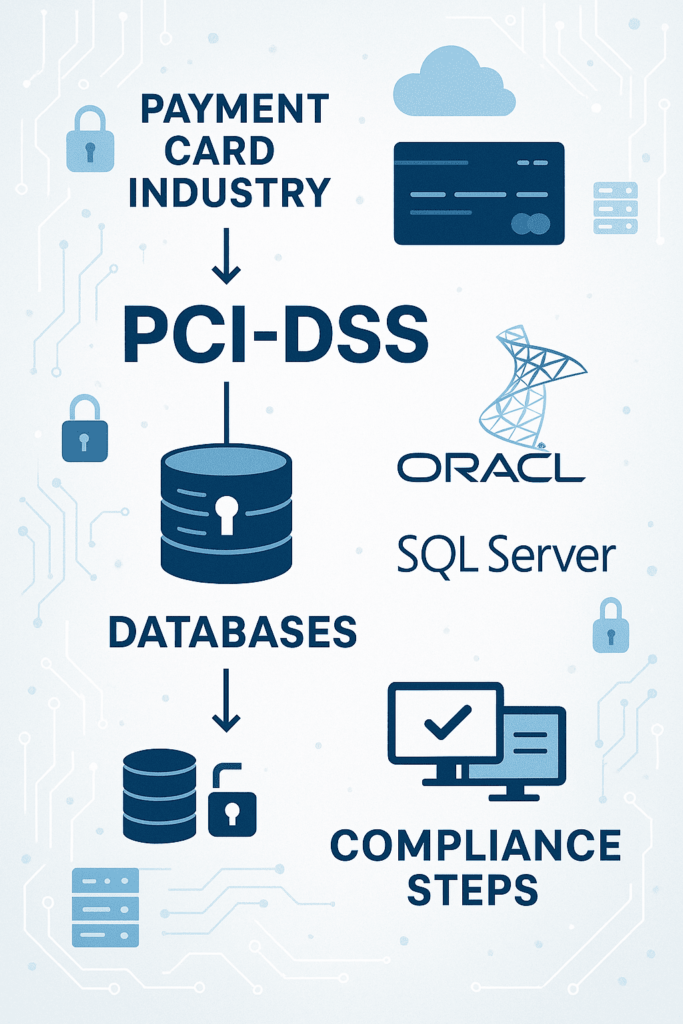

PCI-DSS en bases de datos Oracle y SQL Server

Introducción PCI-DSS es una norma de seguridad publicada por las empresas de tarjetas de crédito (PCI es Payment Card Industry, y DSS significa Data Security Standard). Es un requisito obligatorio para cualquiera que procese tarjetas de crédito. La versión 4.0.1 de PCI-DSS es un documento de casi 400 páginas, por lo que este artículo no…