Autor: Eyal Kalderon

-

Checklist Para la Evaluación de Bases de Datos

Las organizaciones dependen de los datos, y las bases de datos son el lugar donde se almacenan dichos datos. Las bases de datos son el corazón que bombea estos datos por toda la organización, manteniéndolos vivos. Pero a medida que los volúmenes de datos se disparan y las regulaciones se endurecen, tratar la seguridad de…

-

Serie de seminarios web educativos: Seguridad avanzada de bases de datos

Serie de Webinars Educativos Gratuitos: Seguridad Avanzada de Bases de Datos Esta serie de seminarios web educativos y gratuitos ofrece una visión profunda sobre cómo proteger las bases de datos. En cada sesión, guiamos a los asistentes a través de conceptos clave, mostramos ejemplos concretos y, en muchos casos, compartimos cómo se ve una implementación…

-

Serie de Webinars EducativosCumplimiento Normativo de BBDD

Esta serie de seminarios web educativos gratuitos ofrece una visión detallada del cumplimiento normativo en bases de datos. Con el apoyo de la división de investigación de BCR, los expertos de DBLandIT explorarán la aplicación práctica de diferentes normativas de cumplimiento en bases de datos. Aunque cada sesión se inspira en una normativa o un…

-

Enmascaramiento de datos, anonimización, ofuscación y privacidad: métodos y ejemplos

En un mundo dominado por datos y con amenazas acechando por todas partes, mantener la seguridad de los datos es casi imposible. Sin embargo, este desafío se agrava al copiar los datos para pruebas, desarrollo, capacitación, etc. Si proteger los datos en producción es difícil, proteger estas copias fuera del entorno de producción seguro es…

-

Seguridad de las BBDD: entrevista con el CTO de Blue Core Research

En una entrevista exclusiva, hablamos con Eyal Kalderon, fundador y director de tecnología de Blue Core Research, para comprender mejor el estado actual de la seguridad de las bases de datos. Eyal, llevas más de 30 años trabajando con tecnologías avanzadas de bases de datos y las últimas dos décadas te has centrado en la…

-

El Misterio de los Sparkle-Bits Perdidos

El Misterio de los Sparkle-Bits Perdidos La aventura de Aella es un ejemplo perfecto de buenas prácticas de seguridad de datos. Si logras replicar su ejemplo, probablemente evitarás una filtración de datos. Analicemos las conclusiones clave y cómo puedes replicar esta historia ficticia en la vida real. El Evento de Seguridad Un día, Aella, guardiana…

-

¿La seguridad de las BBDD es un lujo inasequible?

Introducción Lo entendemos. Cuando los presupuestos son ajustados y el panorama de amenazas parece expandirse a diario, la idea de una seguridad «suficientemente buena» puede ser tentadora. Defensas perimetrales, protección de endpoints: se sienten tangibles, como muros que rodean tu reino digital. ¿Seguridad de bases de datos? A menudo se percibe como compleja, costosa y……

-

Solución al Robo de Datos

Introducción Las filtraciones de datos son algo habitual. A la mayoría de las personas les robaron sus correos electrónicos o números de teléfono. Debería ser una realidad impactante, pero la magnitud del problema y las frecuentes filtraciones lo han normalizado, convirtiéndolo en algo que todos aceptan y, en su mayoría, ignoran. El robo de datos…

-

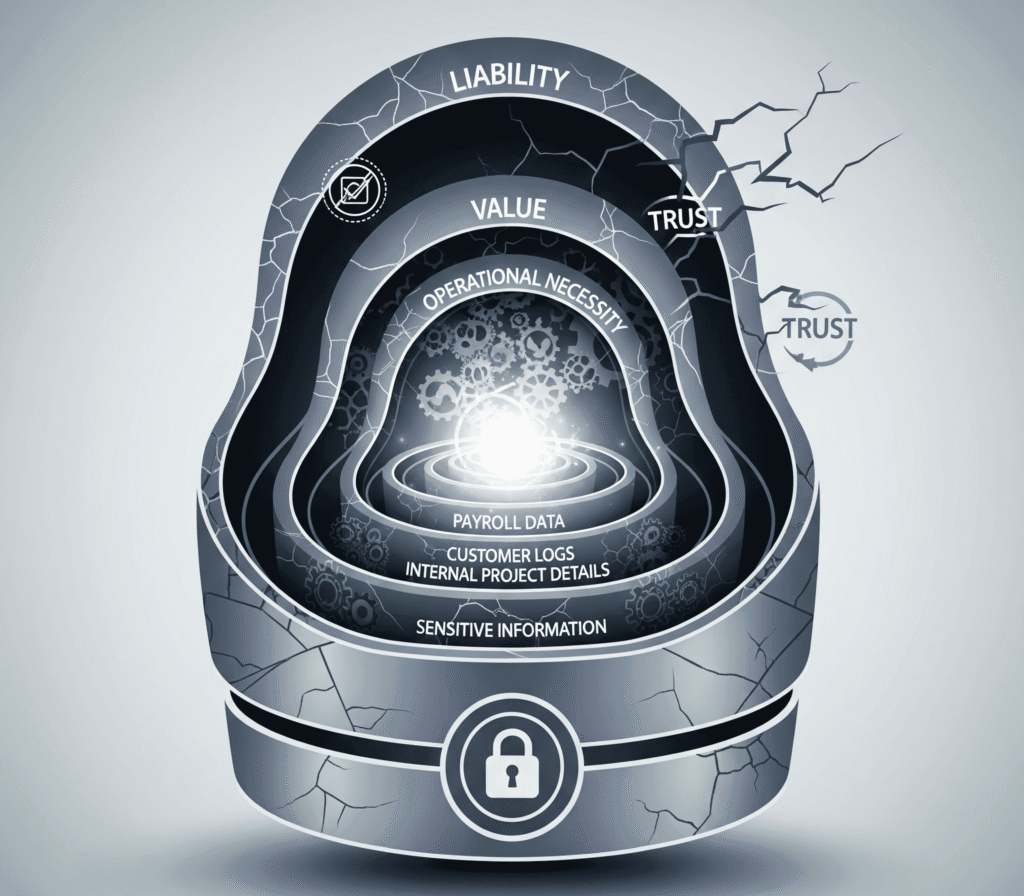

La Falla del Argumento «No es tan sensible»

Introducción Seamos francos: la mentalidad de que «nuestros datos no son tan sensibles» es una falacia peligrosa. Es un punto ciego que deja a las organizaciones vulnerables y socava el propósito mismo de recopilar y almacenar información en primer lugar. Necesitamos cambiar el paradigma. Todos los datos son sensibles. No se trata solo de números…

-

Por Qué las Amenazas a las Bases de Datos Deben Pasar a Primer Plano

Introducción Como profesionales de la seguridad, nos vemos constantemente bombardeados por amenazas. Los ciclos de noticias están llenos de historias sobre sofisticadas campañas de phishing, nuevas cepas de malware y las tácticas en constante evolución de los intrusos en la red. Aplicamos parches a nuestros puntos finales, implementamos firewalls robustos y formamos a nuestros usuarios…