Introducción

Seamos francos: la mentalidad de que «nuestros datos no son tan sensibles» es una falacia peligrosa. Es un punto ciego que deja a las organizaciones vulnerables y socava el propósito mismo de recopilar y almacenar información en primer lugar. Necesitamos cambiar el paradigma.

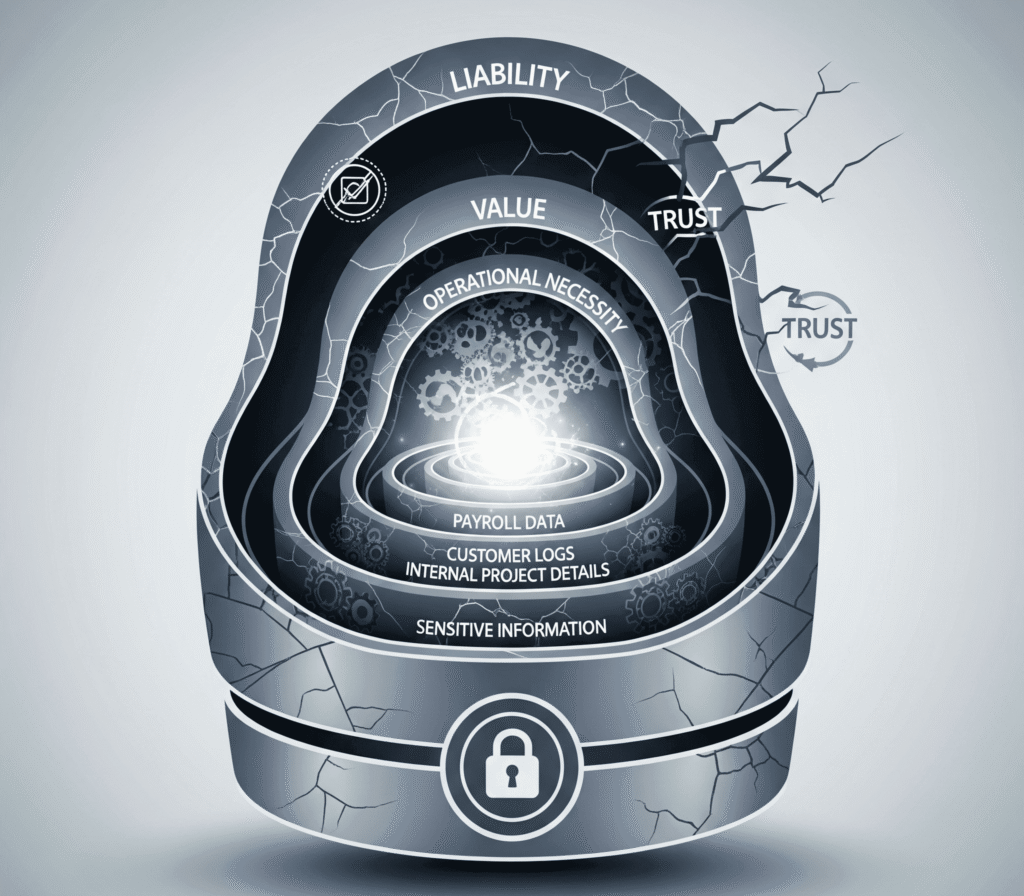

Todos los datos son sensibles. No se trata solo de números de la Seguridad Social, tarjetas de crédito e historiales médicos, sino de la savia vital de la propia organización. Como profesionales de la seguridad, no solo debemos comprenderlo intelectualmente, sino también interiorizarlo y defender esta perspectiva dentro de nuestras organizaciones.

Piénselo lógicamente:

- Valor: ¿por qué almacenamos estos datos si no tienen ningún valor? Ya se trate de registros de interacción con los clientes, detalles de proyectos internos, información sobre la cadena de suministro o incluso registros de asistencia de los empleados, estos datos sirven para tomar decisiones, impulsar las operaciones y proporcionar información. Si no tienen ningún valor, elimínalos. Pero si se conservan, es porque tienen un propósito, y ese propósito les confiere valor.

- Confianza: ¿puedes tomar decisiones empresariales acertadas basándote en datos en los que no confías? Los datos que han sido manipulados, están incompletos o son inexactos son peores que inútiles: son activamente engañosos. Si los datos tienen valor para usted, entonces alguien puede beneficiarse de alterarlos y romper su confianza en ellos. Las violaciones de seguridad no solo exponen la información, sino que erosionan la integridad de los propios datos, haciéndolos poco fiables. La ley SOX es uno de los pocos requisitos de cumplimiento que tiene como objetivo establecer la confianza en la exactitud de los datos que regula. Pero debe confiar en todos sus datos.

- Necesidad operativa: considere los datos de nóminas. Puede que no se clasifiquen como «altamente sensibles» según algunas normativas de cumplimiento, al igual que los datos de cuentas financieras. Pero, ¿se imagina el caos y las ramificaciones legales si se manipularan los datos de nóminas? El impacto es significativo, aunque no encaje perfectamente en una casilla de cumplimiento específica.

- El factor de responsabilidad: en el panorama actual, las violaciones de datos no solo suponen una pérdida directa de información. Provocan daños a la reputación, batallas legales, multas reglamentarias y una pérdida de confianza por parte de los clientes. Incluso los datos aparentemente inocuos, cuando se exponen en un contexto inadecuado o se combinan con otra información comprometida, pueden generar responsabilidades significativas.

Los datos inseguros son inútiles, engañosos y suponen una responsabilidad. Es mejor no almacenar datos que almacenarlos sin protegerlos.

Bases de datos: el Fort Knox de la información de su organización

¿Dónde residen estos datos valiosos y potencialmente responsables? Principalmente, en sus bases de datos. Estos son los repositorios que albergan los ingredientes básicos para obtener información, tomar decisiones y actuar. Descuidar su seguridad y centrarse únicamente en la protección de los puntos finales es como construir un castillo de arena alrededor de un tesoro sin cerrar con llave.

¿Por qué esta desconexión? Quizás sea por la complejidad percibida de la seguridad de las bases de datos, el gran volumen de bases de datos dentro de una organización o el atractivo de amenazas más visibles como el malware. Pero la verdad sigue siendo la misma: las bases de datos inseguras son un agujero enorme en tu postura de seguridad.

Más allá de la falacia: un llamamiento a la acción para los profesionales de la seguridad

Como profesionales de la seguridad, tenemos la responsabilidad de defender una visión holística de la seguridad de los datos. Esto significa:

- Educar y promover: debemos explicar el valor inherente y la responsabilidad potencial de todos los datos a nuestros compañeros y directivos. Debemos ir más allá de la definición de «sensible» basada en el cumplimiento normativo y hacer hincapié en el impacto empresarial de los datos inseguros. Utilice ejemplos reales de su organización para ilustrar este punto. Dondequiera que haya datos, habrá alguien que se beneficie de modificarlos o robarlos.

- Adoptar un enfoque basado en el riesgo (de forma inteligente): aunque el objetivo final es proteger todos los datos, la realidad es que los recursos son limitados. Un enfoque basado en el riesgo puede ayudar a priorizar los esfuerzos. Sin embargo, esta priorización debe basarse en una comprensión global del impacto potencial de una violación, y no solo en una definición estrecha de la sensibilidad. La seguridad básica debe aplicarse de forma coherente en todas las bases de datos, y una mayor seguridad en aquellas con mayor riesgo.

- Priorizar la seguridad de las bases de datos: La seguridad de las bases de datos debe convertirse en un pilar fundamental de nuestra estrategia de seguridad, no en una idea de último momento. Para la mayoría de las bases de datos, podemos empezar con medidas de seguridad básicas como el control de acceso, el cifrado, el control de cambios y la supervisión básica. Inicialmente, se utilizarán controles de actividad avanzados solo en la información más sensible. Pero el objetivo final debe ser una seguridad sólida de todas las bases de datos.

- Crear un ADN de seguridad de los datos: proteger los datos y las bases de datos no es lo mismo que gestionar antivirus o filtrar el spam. Se necesita tiempo, formación y el apoyo de la dirección para que los equipos de seguridad y técnicos lleguen a un punto en el que la seguridad de los datos sea una parte natural del hecho de tener datos. Tenemos que crear una cultura en la que la seguridad de los datos esté arraigada en todas las operaciones de TI y seguridad y en la que todos comprendan su papel en la protección de la información.

- Mejora iterativa: Reconocemos que no es realista proteger todas las bases de datos al más alto nivel de la noche a la mañana. El camino hacia una seguridad sólida de las bases de datos es iterativo. A medida que evoluciona la madurez de la seguridad de la organización, también lo hará su capacidad para implementar medidas de seguridad más sofisticadas en todo su panorama de datos. La clave es empezar ahora y mejorar continuamente.

Reflexiones finales

Invertir únicamente en cortafuegos, antivirus y seguridad del correo electrónico, mientras se descuida la seguridad de las bases de datos, es una clara mala asignación de recursos. Es como poner todos los huevos en la cesta equivocada.

Cambiemos el discurso. Ayudemos a nuestras organizaciones a comprender que todos los datos son valiosos y, por lo tanto, todos los datos son sensibles. Al convertir la seguridad de las bases de datos en la piedra angular de nuestras estrategias, podemos proteger verdaderamente los activos más críticos de nuestras organizaciones y construir un futuro digital más resistente y fiable. No es solo una conclusión lógica, es una necesidad empresarial.