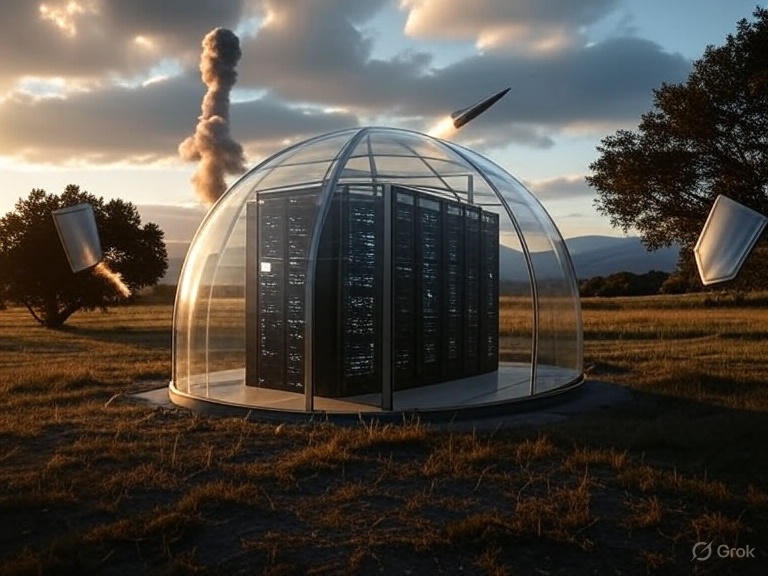

La ilusión del muro:

Por qué tu fortaleza de datos es un castillo de arena

La seguridad basada en el perímetro nos proporcionaba una sensación de seguridad y control. Hoy en día, nos quedamos atrás esperando una brecha. El mundo ha cambiado y esas defensas ya no sirven. Es hora de replantearnos cómo alinear nuestra inversión y nuestros esfuerzos con la realidad.

Introducción

Durante años, el mantra de la ciberseguridad se centró en el «perímetro». Los cortafuegos se erigían como murallas digitales de Adriano, el software antivirus patrullaba las puertas y los filtros de correo electrónico actuaban como centinelas vigilantes. Este enfoque se centraba en mantener alejados a los «malos» y ofrecía una sensación tangible de seguridad. Podíamos ver las defensas, observarlas en acción y sentir una apariencia de control.

Pero los ataques modernos del siglo XXI no funcionan así. Los hackers han tenido en cuenta estas cerraduras de las puertas principales y han aprendido a trepar por las ventanas. Al fin y al cabo, estas «ventanas» ofrecen un acceso mucho más fácil.

Pero el panorama digital sigue cambiando. El perímetro, que antes era una frontera aparentemente sólida, ahora es poroso, fragmentado y cada vez más irrelevante. Todo se ha interconectado tanto que las fronteras se han disuelto. La computación en la nube, el trabajo a distancia, la externalización y las integraciones de sistemas han difuminado las líneas hasta hacerlas desaparecer. Confiar únicamente en las defensas perimetrales hoy en día es como proteger un cofre del tesoro con la puerta principal cerrada con llave mientras todas las ventanas están abiertas de par en par.

Con el 90 % de las empresas informando de al menos un ataque en el último año, las olas golpean constantemente nuestro castillo de arena. Y con casi el 40 % de ellas vulneradas, el agua ya está entrando.

La fría y dura lógica: por qué la seguridad perimetral falla en la protección de sus datos

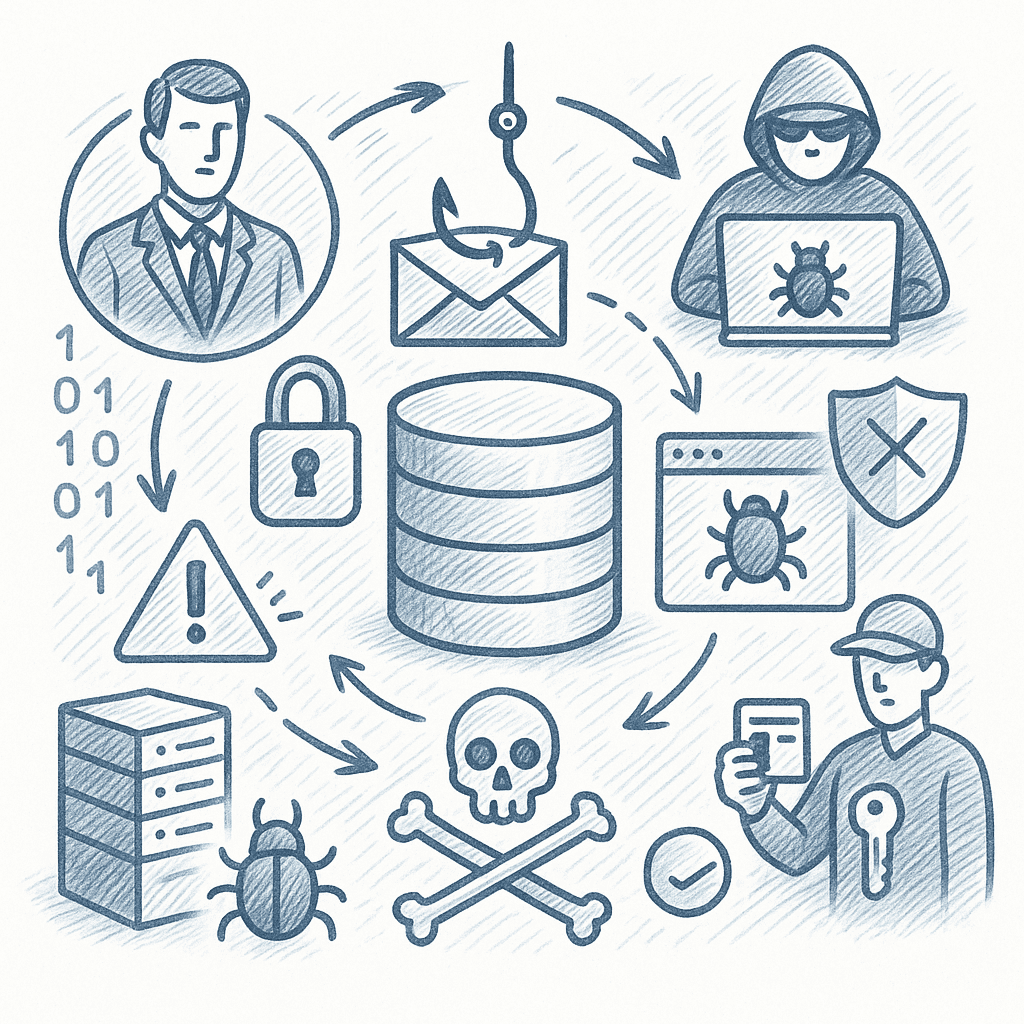

Las brechas de seguridad ya no son una cuestión de «si» ocurrirán, sino de «cuándo». Los titulares gritan esta verdad con alarmante regularidad. Los atacantes sofisticados eluden habitualmente incluso los perímetros más robustos y costosos. Atacan a las organizaciones más grandes y seguras del planeta. Lo hacen a través de:

- Ingeniería social: el factor humano sigue siendo el eslabón más débil. Los ataques de phishing inteligentes y las tácticas de manipulación social pueden engañar incluso a los empleados más vigilantes. Una vez dentro, tras el perímetro, los atacantes tienen vía libre.

- Amenazas internas: los empleados descontentos, los usuarios codiciosos o la pura malicia dentro de su organización representan un riesgo significativo y a menudo pasado por alto. Más del 20 % de las violaciones de datos son obra de actores internos y el perímetro no ofrece ninguna protección contra ellos.

- Explotaciones de día cero: estas vulnerabilidades previamente desconocidas en el software pueden ser explotadas incluso antes de que estén disponibles los parches. Las defensas perimetrales, centradas en las amenazas conocidas, son impotentes contra estos nuevos ataques.

- Ataques a la cadena de suministro: cada vez más, los atacantes se dirigen a proveedores externos menos seguros para acceder a sus objetivos principales. Su sólido perímetro pierde relevancia si un socio con acceso se ha visto comprometido.

- Configuraciones erróneas: los errores humanos son inevitables. Una regla de firewall mal configurada o un control de acceso demasiado permisivo pueden crear inadvertidamente grandes agujeros en sus defensas, lo que hace que su inversión sea inútil.

- Dispositivos inseguros: El trabajo remoto y el BYOD (traiga su propio dispositivo) significan que hay muchos dispositivos sobre los que no tiene control y que están en su red. Cualquiera que tenga acceso al ordenador doméstico de un empleado está conectado directamente a su red interna.

Pensar que su perímetro resistirá estas amenazas multifacéticas no solo es optimista, sino peligrosamente ingenuo. Es como creer que un foso detendrá a un enemigo decidido con alas.

El camino hacia la verdadera seguridad

Adoptar el enfoque centrado en los datos

Sabemos que la seguridad perimetral no es infalible. Cada semana vemos cómo se producen violaciones de seguridad en organizaciones. Somos conscientes de que una violación de datos es inevitable y solo es cuestión de tiempo. Sin embargo, seguimos confiando en el perímetro y realizando grandes inversiones en él.

La ilusión creada por la seguridad perimetral nos da una falsa sensación de tranquilidad. Sin embargo, la verdadera seguridad no reside en construir muros más altos, sino en proteger las joyas de la corona: sus datos. Eso requiere un cambio de paradigma hacia una seguridad centrada en los datos y una estrategia de defensa en profundidad.

Pasos preliminares: Estos son pasos fundamentales para establecer una base mínima para su seguridad. No detendrán ningún ataque moderno, pero ofrecen una buena base sobre la que empezar a construir.

- Conozca sus datos: localice dónde residen sus datos confidenciales, quién tiene acceso a ellos y cómo los utilizan. Esta visibilidad fundamental es el primer paso hacia una protección eficaz. No se pueden proteger datos si no se sabe dónde están ni quién los maneja. Empiece por las bases de datos y luego vaya avanzando hacia fuera. Core Audit puede ayudarle a obtener esta visibilidad tanto en sus bases de datos como en sus aplicaciones.

- Bloquee el acceso: desde las políticas de contraseñas hasta los privilegios mínimos, debe asegurarse de que los usuarios estén debidamente autenticados y solo tengan autorización para acceder a los datos necesarios para realizar sus tareas. Estos son pasos fundamentales en materia de seguridad, pero son insuficientes y no pueden detener a los atacantes. Debe hacer más.

- Cifrado: cifre los datos en tránsito y en reposo. Hoy en día, se trata de una medida de seguridad estándar, integrada en todas las pilas tecnológicas y fácil de habilitar. Aunque es vital, tampoco detendrá la mayoría de los ataques.

Control de actividades: El reto subyacente en la seguridad centrada en los datos es inspeccionar y proteger todas las actividades que acceden a los datos. Al inspeccionar todo (y hay miles de millones de actividades), lo que se ve en su mayor parte son actividades legítimas. Hay que aislar las pocas actividades potencialmente ilegítimas que hay entre ellas. Ahí es donde entran en juego el análisis de anomalías, el análisis forense proactivo y la prevención avanzada de actividades. Por eso son indispensables soluciones como Core Audit y Core Masking. El control de la actividad también es un requisito de todos los requisitos de cumplimiento, lo que reconoce su importancia vital.

- Seguridad de bases de datos: Más allá de lo mínimo imprescindible, debe emplear la supervisión de la actividad, el análisis de anomalías, el análisis forense proactivo y la prevención avanzada de actividades. Se trata de tecnologías especializadas diseñadas para proteger su sistema de bases de datos específico. Sin este tipo de defensas, no podrá detener ningún ataque actual. Core Audit es una solución esencial en esta tarea, ya que ofrece la protección más avanzada para sus bases de datos.

- Seguridad de las aplicaciones: siguiendo los datos desde la base de datos hasta la aplicación, emplee la supervisión de la actividad, el análisis de anomalías y el análisis forense proactivo a nivel de la aplicación. Se trata de variaciones de las tecnologías especializadas en bases de datos. Sin embargo, las hemos diseñado para bloquear su aplicación. Son complementarias al WAF, pero superiores, ya que miran dentro de la aplicación, no solo fuera. Core Audit es compatible con aplicaciones Java y Web Client Security para complementar las medidas de seguridad de la base de datos y mantener sus datos a salvo.

- Enmascaramiento de datos: Debe enmascarar los datos fuera de los sistemas de producción. Aunque hay otras formas de defenderlos, el enmascaramiento de datos es, con diferencia, la solución más fácil y rentable. El reto es garantizar que los datos enmascarados sean valiosos para las pruebas, el desarrollo u otros fines para los que están destinados. De lo contrario, eliminar la información confidencial no tiene sentido. Aquí es donde las capacidades de Core Masking se vuelven indispensables, ya que ofrecen una amplia gama de algoritmos que se adaptan a cada propósito.

El factor humano: Las soluciones necesitan personas que las operen. Sin personas que comprendan las tecnologías, sepan qué buscar y cómo responder, no se logrará la seguridad. Son las personas las que harán que su seguridad funcione.

- Forma a tu personal de seguridad: pasar de la seguridad perimetral tradicional a una centrada en los datos requiere habilidades adicionales. Las personas deben saber cómo es una inyección SQL y cómo reaccionar ante las alertas de actividades sospechosas. Las organizaciones pasan por un proceso de maduración a medida que pasan de limpiar virus y correos electrónicos no deseados a combatir las amenazas modernas. Esto requiere las soluciones adecuadas, formación, experiencia y arraigarlo en tu ADN de seguridad.

- Forma a tus administradores de bases de datos y aplicaciones: la seguridad centrada en los datos puede ser muy técnica y requerir que se base en los conocimientos especializados a nivel de dominio que ya existen en su organización. Contar con la participación de los administradores no solo consolidará el respaldo técnico que pueda necesitar, sino que también integrará la seguridad en toda la pila de TI.

Reflexión Final

Superar la mentalidad obsoleta centrada en el perímetro es inevitable. Es solo cuestión de tiempo. Sin embargo, requiere valor y voluntad para adoptar un enfoque más moderno y completo. Más aún, requiere reconocer que los muros fallarán y que debe cambiar su enfoque para proteger lo que realmente importa: sus datos.

Comience por proteger su base de datos. Ese es un primer paso importante y le ayudará a adoptar este cambio radical de mentalidad: pensar en sus datos. Incluso si, en este momento, no sabe qué son, dónde están, quién los utiliza o cómo. Ese es el comienzo de este nuevo viaje.

No deje que la ilusión del muro le lleve a una falsa sensación de seguridad. El coste de la inacción es mucho mayor que la inversión en una seguridad sólida centrada en los datos. Es hora de abandonar el castillo de arena y construir una verdadera fortaleza de datos desde dentro hacia fuera. Su negocio, sus clientes y su tranquilidad dependen de ello.

La seguridad centrada en los datos y los controles de actividad son el futuro de la seguridad. Es, por ejemplo, la única forma de proteger la nube, ya que esta no tiene perímetro. Sin embargo, con o sin perímetro, la seguridad centrada en los datos es el único método eficaz para protegerlos. Déjenos ayudarle a controlar sus datos. ¡Póngase en contacto con nosotros hoy mismo!