Introducción

Lo entendemos. Cuando los presupuestos son ajustados y el panorama de amenazas parece expandirse a diario, la idea de una seguridad «suficientemente buena» puede ser tentadora. Defensas perimetrales, protección de endpoints: se sienten tangibles, como muros que rodean tu reino digital. ¿Seguridad de bases de datos? A menudo se percibe como compleja, costosa y… bueno, otra cosa en la lista, que no deja de crecer.

Pero ¿y si esa percepción es peligrosamente errónea? ¿Y si el aparentemente alto costo de una seguridad robusta de bases de datos es en realidad una ganga? No solo comparado con el precio catastrófico de una brecha, sino con la seguridad por dólar invertido. Analicemos estas objeciones comunes y veamos si podemos generar algo más que un simple consenso lógico: quizás un toque de urgencia, una pizca de inquietud sobre cómo salvaguardar los datos que se nos confían.

Complejidad: Sí, pero la ignorancia no es felicidad

No lo vamos a edulcorar. Las bases de datos son sistemas complejos, mucho más complejos que un segmento de red promedio. Protegerlas requiere una comprensión más profunda, herramientas especializadas y, sí, un conjunto de habilidades diferente.

Pero imagine por un segundo que no es el primero en intentar navegar por estas aguas traicioneras. Nosotros hemos estado allí, lo hemos hecho, y le guiaremos. Soluciones como Core Audit reconocen esta complejidad, ofreciendo asistentes y asistencia de implementación para facilitar la curva de aprendizaje y garantizar el éxito de su proyecto y la satisfacción de su cliente.

Podría pensar: «¿Otro sistema que aprender? ¿Otra capa de complejidad?». Pero considere esto: la misma complejidad que hace que la seguridad de las bases de datos parezca abrumadora es la misma complejidad que explotan los actores maliciosos. Confiar en medidas de seguridad simplistas y generales es como poner un candado para niños en una caja fuerte.

Piense en el valor que albergan sus bases de datos (datos confidenciales de clientes, información financiera y empresarial crítica); estos requieren un nivel de protección proporcional. Ignorar la complejidad de las bases de datos no le ahorra dinero, sino que lo protege. Es una apuesta con consecuencias potencialmente devastadoras.

Las turbias aguas de la fijación de precios: claridad frente a confusión

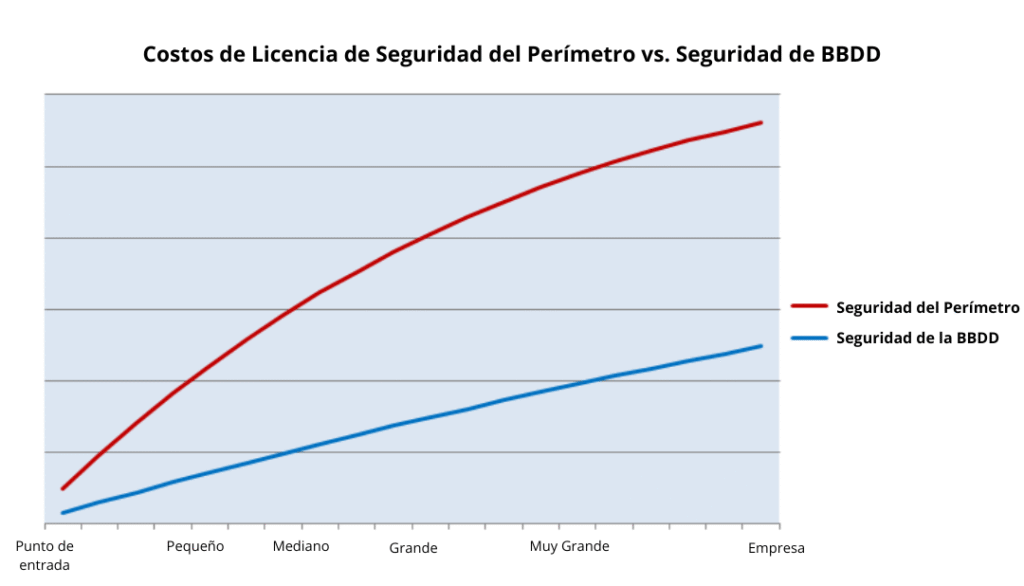

El panorama de proveedores de seguridad de bases de datos puede parecer un laberinto de modelos de precios, niveles de funciones y costos ocultos. Es fácil sentirse abrumado y optar por el precio fijo para el perímetro, aparentemente más simple. Simplemente parece más económico cuando cuesta $100 por unidad y es fácil olvidar que se necesitan 10,000. Es cierto: proteger una base de datos cuesta más de $100, pero tampoco se necesitan 10,000 bases de datos.

Sin embargo, comprendemos el desafío y Core Audit adopta un enfoque diferente: un precio simple por instancia con todas las funciones incluidas. Sin sorpresas ocultas, sin gastos innecesarios por las funciones esenciales. Solo necesita saber cuántas bases de datos necesita proteger.

Pero la pregunta crucial no es solo el precio, sino lo que se obtiene a cambio. Es difícil medir la efectividad de la seguridad, pero considere el valor relativo de implementar protección en 1,000 endpoints en comparación con 5 bases de datos críticas. 1000 endpoints que probablemente serán vulnerados por errores humanos frente a una seguridad rigurosa en las 5 bases de datos que almacenan todos sus datos confidenciales. ¿Cuál es una mejor inversión?

El enfoque específico: la precisión por encima de la oración

El enfoque general de la seguridad perimetral tiene su razón de ser, pero cuando se trata de sus bases de datos más importantes, las generalizaciones no son suficientes. Cada base de datos es una entidad única que almacena datos diferentes de distintas maneras y a la que acceden distintas aplicaciones y usuarios con patrones de acceso y perfiles de actividad únicos. Tratar todas sus bases de datos como un bloque monolítico es una receta para el desastre.

Sí, proteger cada base de datos individualmente requiere una atención más específica, pero ¿no es eso lo que merecen sus activos más valiosos? No protegería su bóveda física con el mismo candado frágil que usa en su buzón.

Al igual que los administradores de bases de datos gestionan meticulosamente el rendimiento y la disponibilidad de cada base de datos, un enfoque de seguridad a medida garantiza que se aborden adecuadamente las amenazas específicas a las que se enfrenta cada almacén de datos. Esto no es una carga adicional; es el nivel de detalle necesario para proteger lo que más importa.

Eficacia y valor: más allá de la lista de verificación de cumplimiento

Aquí reside el núcleo emocional del argumento. ¿Es la seguridad de las bases de datos simplemente otro costoso requisito para el cumplimiento normativo o realmente aporta un valor tangible?

Soluciones como Core Audit no se limitan a cumplir requisitos; están diseñadas para brindarle las herramientas necesarias para obtener visibilidad, detectar y prevenir brechas de seguridad. No se trata de bloquear algunos vectores de ataque conocidos en el perímetro; se trata de tener la visibilidad y el control para detectar cualquier actividad maliciosa dirigida a sus datos. Ya sea interna o externa, y ya sea mediante vectores conocidos como la inyección SQL o un ataque personalizado diseñado exclusivamente para usted, el objetivo es infalible.

Imagine la tranquilidad de saber que tiene el control y sabe qué sucede en su base de datos. Que hay un centinela dedicado que vigila su información más confidencial y le alertará sobre anomalías antes de que se conviertan en una crisis grave. ¿Cuánto vale eso? Ahora imagine que probablemente cueste menos que actualizar todos sus antivirus a la última versión, lo cual, aun así, no evitará una brecha de seguridad.

En resumen: invierta sabiamente y duerma profundamente

Sí, implementar una seguridad robusta para las bases de datos puede requerir un cambio de perspectiva y la disposición a invertir más allá de la comodidad habitual de las defensas perimetrales. Pero piense en lo que está protegiendo: sus datos. Y no solo bits y bytes, sino su reputación, la confianza de sus clientes, el alma misma de su organización.

Esta inversión no es un lujo, es un imperativo estratégico. Se trata de ir más allá de la ilusión de seguridad y adoptar un enfoque proactivo y específico para proteger sus activos más críticos. Puede parecer un dolor de cabeza o un alto costo inicial, pero no solo es la mejor seguridad por cada dólar invertido, sino la inversión más inteligente que puede hacer para la salud a largo plazo de su organización.

Piénselo dos veces. ¿Cuál es el costo real de no priorizar la seguridad de las bases de datos? La respuesta podría quitarle el sueño.