El Misterio de los Sparkle-Bits Perdidos

La aventura de Aella es un ejemplo perfecto de buenas prácticas de seguridad de datos. Si logras replicar su ejemplo, probablemente evitarás una filtración de datos. Analicemos las conclusiones clave y cómo puedes replicar esta historia ficticia en la vida real.

El Evento de Seguridad

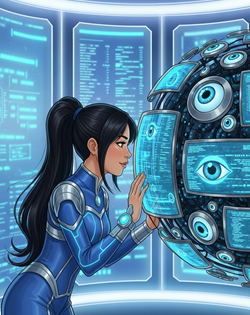

Un día, Aella, guardiana de los Sparkle-Bits, notó que algo andaba mal. Faltaba una chispa diminuta, casi invisible.

Ese es uno de los aspectos más desafiantes de la seguridad de la información: saber que algo anda mal. Tener la indicación necesaria para investigar.

Si no se sabe que hay un problema, es probable que continúe. Eso significa una filtración de datos catastrófica que durará años.

Ese es el primer punto donde la mayoría de las organizaciones fallan.

Visibilidad y Datos

Aella consultó los ojos digitales de Core Audit que rastreaban cada movimiento. Sin ellos, los Sparkle-Bits habrían desaparecido silenciosamente, sin dejar rastro.

Ese es el segundo desafío que deja a la mayoría de las organizaciones perplejas: tener suficientes datos sobre lo sucedido. Sin un registro detallado de todo, nunca se sabrá qué sucedió.

Por eso, la mayoría de las investigaciones de brechas finalmente dan por sentado que todo fue robado. También es la razón por la que no se recibiría una alerta de seguridad: no hay suficiente información para indicar un problema.

Una Aguja en un Pajar

Core Audit le mostró a Aella una larga lista de todos los movimientos de Sparkle-Bit. Pero luego, destacó una ruta minúscula, casi oculta y poco utilizada.

Un registro detallado es vital, pero plantea un nuevo problema: examinarlo a fondo. ¿Podría encontrar esa única línea entre miles de millones que le indique qué sucedió?

Las potentes herramientas forenses y de análisis son esenciales al trabajar con grandes volúmenes de datos. Sin ellas, es casi imposible encontrar lo que busca.

El Juego Final

Nuestra historia termina con el hallazgo de Cipher y la recuperación de los Sparkle-bits. En realidad, encontrar al intruso es improbable y recuperar los datos robados es imposible. Por eso necesitamos un plan final claro que evite una filtración.

La clave es que el tiempo que tarda una filtración puede tardar días o incluso semanas. Los atacantes tardan en penetrar la base de datos, localizar los datos, extraerlos y exfiltrarlos de la empresa.

Recibir un evento en una hora y responder en menos de un día evitará la exfiltración de datos. De hecho, responder con rapidez puede evitar por completo la penetración en la base de datos.

El control de actividad va más allá de las alertas y respuestas. Incluye capacidades preventivas, generación de informes y más. Sin embargo, el IDS es una de las capacidades más potentes a su disposición.

La razón por la que el IDS es crucial se relaciona con los límites teóricos de falsos positivos y falsos negativos, y la calibración del sistema de seguridad. En resumen, los sistemas de detección pueden ser más sensibles e identificar ataques que los sistemas preventivos no pueden. Además, recuerde que si no recibe alertas regulares de su sistema de seguridad, no sabrá cuándo se produce una brecha de seguridad.

De la Ficción a la Realidad

Algunas historias y películas están alejadas de la realidad, y podrías pensar que este es uno de esos casos. Pero no es así. La aventura de Aella y Core Audit no es magia, es tecnología de vanguardia. Hay cuatro «ingredientes secretos» que transforman esa deseable ficción en una realidad que puedes usar:

La Captura Completa o Full Capture es la primera pizca de magia. Permite a Core Audit verlo todo sin afectar el rendimiento. Las bases de datos están diseñadas y optimizadas para el rendimiento: para ejecutar tantas consultas como sea posible con la mayor rapidez posible. Capturar todas estas sin ralentizar el sistema supone un reto tecnológico considerable. Sin embargo, es una tecnología de seguridad esencial, ya que, sin ella, nadie sabe qué ocurre dentro de ese enorme motor de base de datos. Sin esta visibilidad, no podemos saber qué sucede ni tener control sobre ello.

El Repositorio de Seguridad es el segundo truco que permite que esta historia se desarrolle. La Captura Completa genera un flujo de miles de millones de SQL que necesitamos registrar sin necesidad de ordenadores masivos ni espacio de disco ilimitado. La eficiencia del procesamiento de datos y los algoritmos del repositorio de seguridad permiten a Core Audit almacenar evidencia forense sobre todo lo que ocurre en la base de datos. Esto significa que Aella siempre puede revisar lo sucedido.

El Análisis de Anomalías es la tercera pieza clave de este rompecabezas. Encuentra la aguja en el pajar. Con miles de millones de SQL en el repositorio de seguridad, el análisis de anomalías le avisará cuando algo ande mal. Busca constantemente cambios en el perfil de actividad y le avisa cuando hay algo importante que revisar. Esta es una fuente crítica de eventos de seguridad.

El Análisis Forense Proactivo y Reactivo es la pieza final. Se trata de herramientas de análisis gráfico para profundizar en el Repositorio de Seguridad. Le permiten analizar la información para encontrar lo que busca. Son herramientas potentes que ponen el poder del Repositorio de Seguridad a su alcance.

Reflexión Final

Tres ideas erróneas comunes se derivan una de la otra:

- Es imposible proteger las bases de datos, al menos no de forma eficaz.

- En consecuencia, proteger las bases de datos no es importante, ni mucho menos vital.

- Y la trágica consecuencia: No se puede prevenir una filtración de datos.

Todas estas premisas son falsas. La seguridad de las bases de datos no solo es importante, sino que es un pilar fundamental de la seguridad de los datos. La idea de que la seguridad de los datos no necesita centrarse en la seguridad de las bases de datos suena incluso ridícula. ¿Cómo se pueden proteger los datos protegiendo todo excepto la base de datos donde residen?

La historia de Aella nos recuerda que, con trabajo diligente y las herramientas adecuadas, se puede salvar el día. Tu legado de seguridad no se mide por la cantidad de defensas que implementes, sino por tu capacidad para evitar una filtración. ¿Estás listo para proteger lo que realmente importa? Prueba Core Audit ahora y descubre cómo se siente controlar tus datos y la tranquilidad que ello conlleva.