Categoría: Article

-

TOP 5 Prioridades – Ciberseguridad 2024

Introducción Al considerar las prioridades para el 2024, deben identificarse las brechas críticas entre lo que ya se está realizando y dónde debería estar. Para ayudar a lograrlo rápidamente, creamos una lista de las principales prioridades a abordar. Una reciente encuesta mostró que aproximadamente la mitad del personal de seguridad incluye entre sus prioridades la…

-

OpEx Vs. CapEx

OpEx Vs. CapEx Una encuesta reciente mostró que más del 50% de las empresas tienen un presupuesto que es principalmente OpEx (el resto se dividió entre CapEx, Mix y Otros). En LATAM, casi el 80% de las empresas tienen un presupuesto que es mayoritariamente OpEx. En OpEx las empresas alquilan soluciones y servicios, por lo…

-

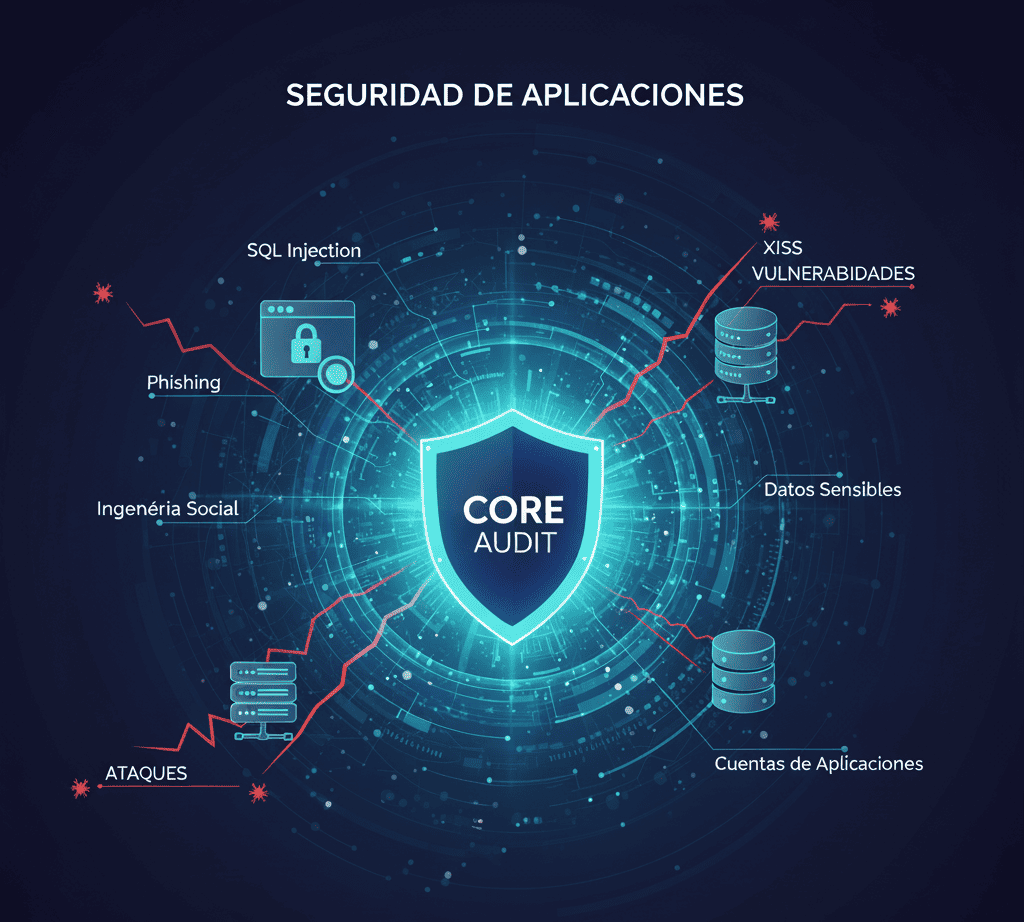

Tecnologías Anti-Breach: Aplicaciones

Las aplicaciones tienen una gran superficie de ataque debido a la contribución de muchos factores: También existen muchas causas para las vulnerabilidades, formas de acceder a las cuentas, etc. El problema con una superficie de ataque tan grande es que no sabes por dónde empezar y parece imposible cubrirlo todo. Pero eso es sólo porque…

-

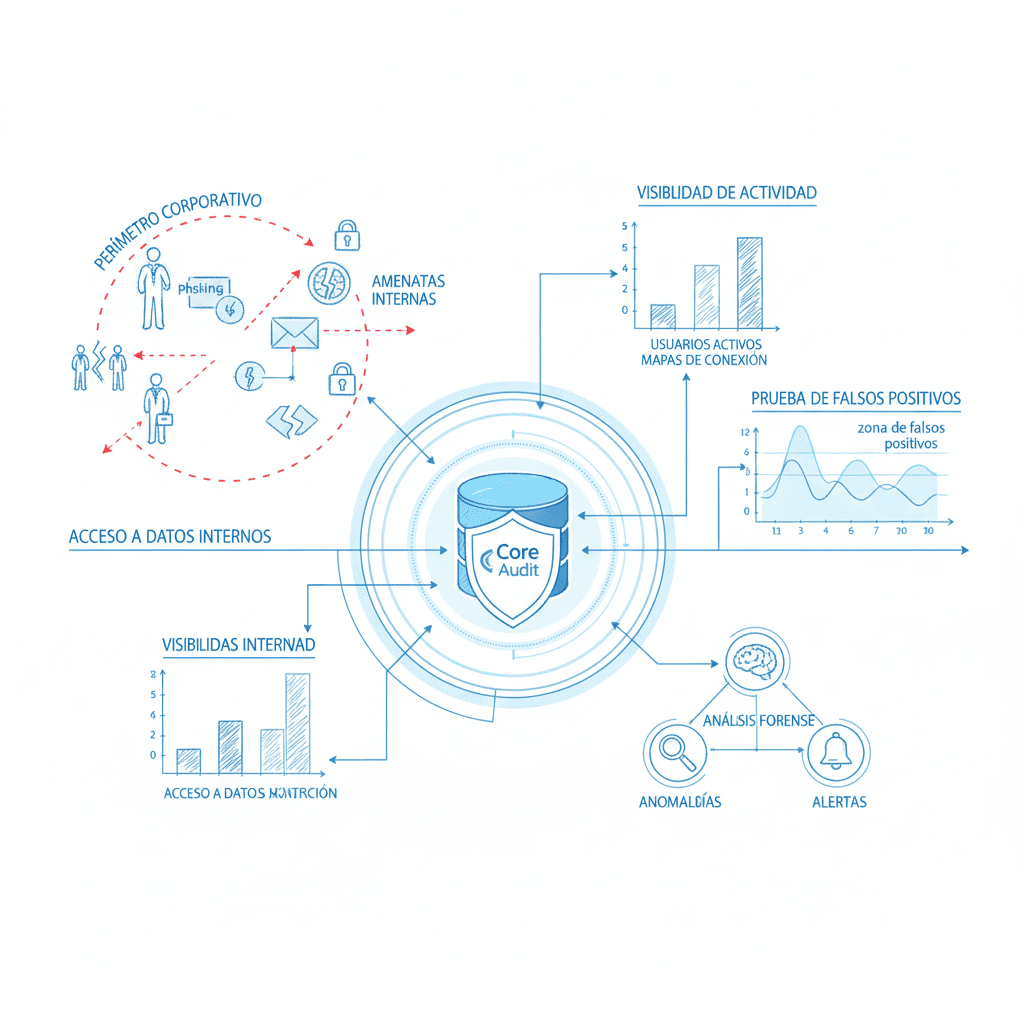

Tecnologías Anti-Breach: Bases de Datos

Es posible traspasar el perímetro corporativo. Los correos electrónicos de phishing y las amenazas internas son responsables de casi todas las filtraciones de datos. Sabemos que ambas cosas pueden ocurrir en nuestras organizaciones. Entonces, de una forma u otra, es probable que alguien dentro de nuestro perímetro esté intentando robar nuestros datos. Pero ¿cómo podemos…

-

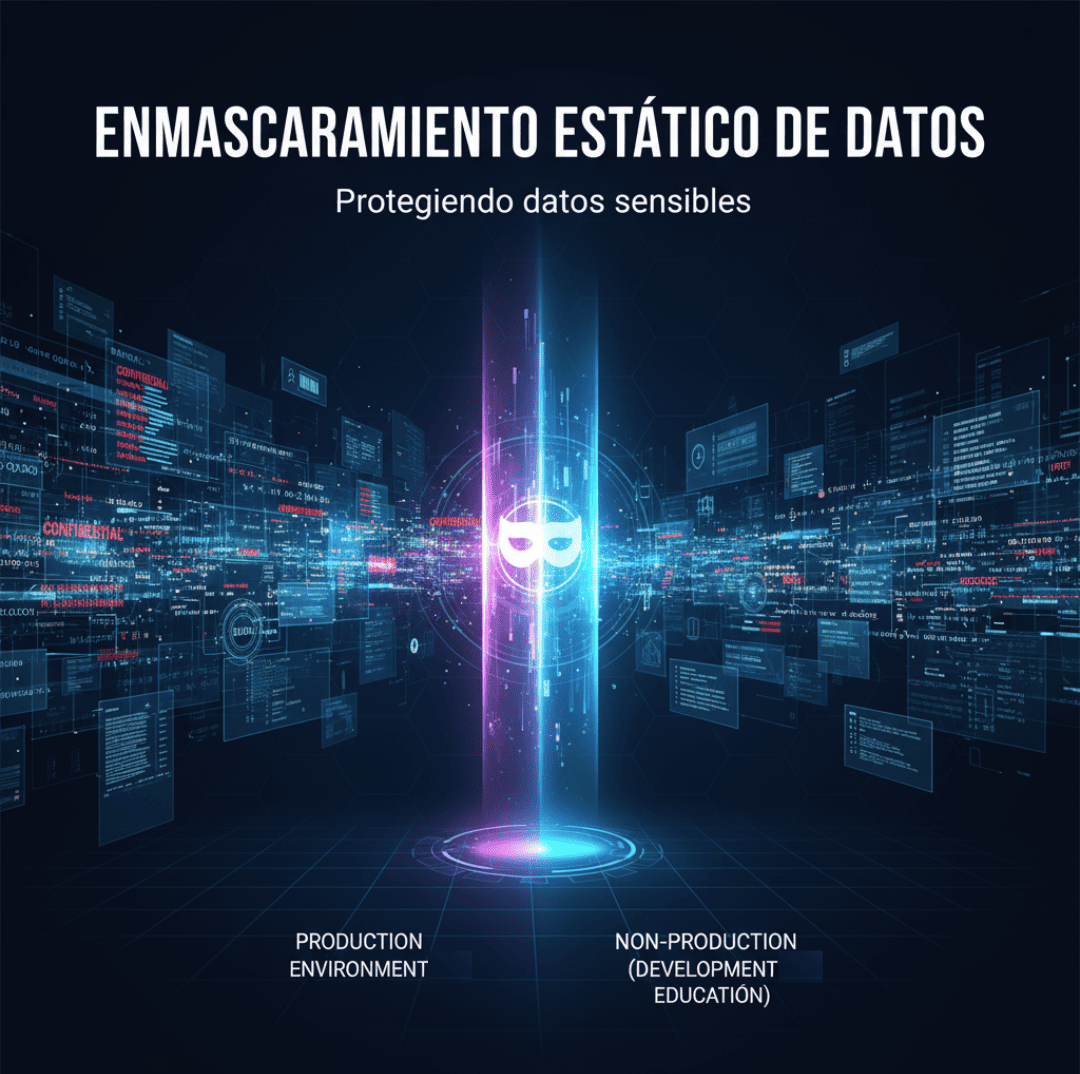

Tecnologías Anti-breach – Enmascaramiento de datos

Muchas compañías copian datos sensibles de las bases de datos de producción para realizar pruebas y desarrollar. Mientras el entorno de producción está cuidadosamente controlado y protegido, el entorno de no-producción está lejos de serlo. Tanto la base de datos como las aplicaciones que no están en producción están apenas protegidas. Riesgos Hay tres riesgos…

-

Seguridad a Medida

Muchas organizaciones diseñan sus estrategias de ciberseguridad y deciden qué soluciones comprar en función de las tendencias y mejores prácticas de la industria. El resultado suele ser desequilibrado e inapropiado para el perfil de riesgo y las necesidades de seguridad de la organización. Las implementaciones de mejores prácticas suelen ser de talla única y no…

-

IA Y Ciberseguridad

Capacidades IA Antes de discutir ciberseguridad, debemos entender primero la IA y qué puede hacer. IA intenta imitar a la gente. Y significa mímica sin pensar. Solo actuar en formas que parecen similares. La IA no tiene una agenda, no entiende consecuencias, no aplica la lógica, sentimientos, o incluso sentido común. La IA no entiende…

-

Detección de ataques de Inyección de SQL

This is a true story of a SQL injection attack on our website. Learn about the attack and why the Core Audit anomaly analysis database defense is the most effective way to combat this type of threat. Introducción Recibí un alerta dos días antes de año nuevo. Fue poco antes de la media noche el…

-

Detección de Ataques en WordPress

Un domingo al mediodía, recibí un alerta sobre una anomalía. Era 19 de marzo de 2023. Esta historia es sobre lo que sucedió. Antecedentes El sitio web de Blue Core Research usa WordPress (sistema libre y de código abierto de gestión de contenidos). WordPress usualmente usa MySQL como base de datos de backend, y nuestra…

-

Enmascaramiento estático de datos – corta

Introducción Cuando hablamos de bases de datos no productivas nos referimos a aquellas bases de datos utilizadas para educación, pruebas, desarrollo, entre otras. ¿Por qué es importante enfocarnos en estas bases de datos? ¿Cuál es el riesgo? Muy simple: por lo general los equipos de desarrollo utilizan datos reales sacados de los sistemas de producción…