Categoría: Article

-

Control de Actividad de Aplicaciones o Bases de Datos: ¿Cómo se Comparan?

Todos los ataques tienen el mismo destino: los datos de la base de datos. Sin embargo, el 99 % de la actividad de la base de datos se origina en una única cuenta de servicio de la aplicación. Entonces, ¿cómo se compara el control de la actividad de la base de datos con el control…

-

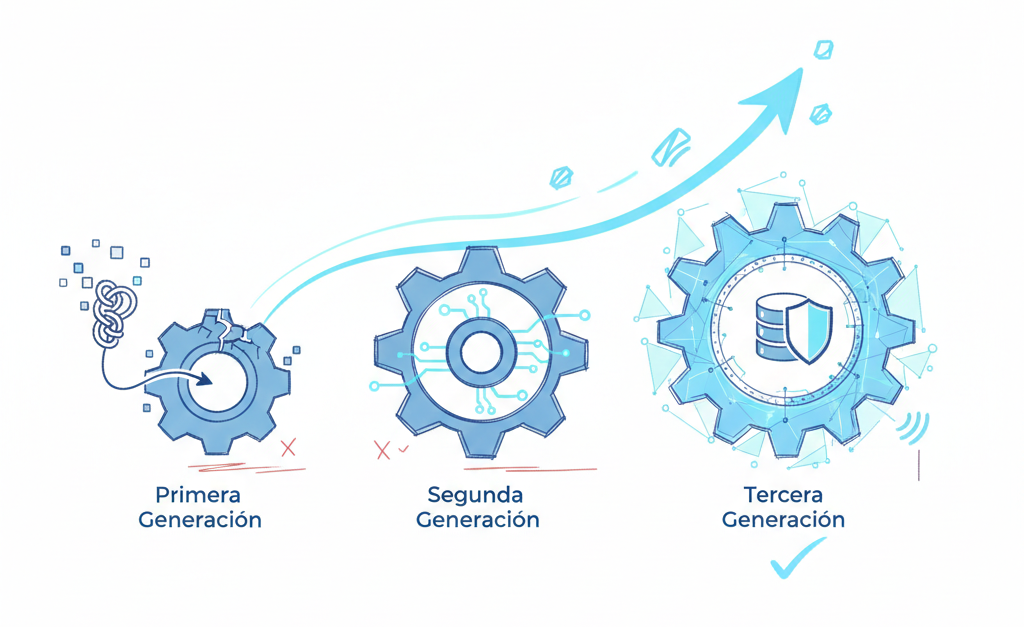

Tecnología de Seguridad de Bases de Datos: No Te Quedes Atrás

Invertimos millones en firewalls y EDR para proteger el perímetro y los endpoints. Pero el verdadero valor, sus datos, a menudo reside en una bóveda protegida por un candado de 25 años. Nuestra información es lo que buscan los atacantes, pero es lo que menos protegemos. En una casa hecha de puertas, nos obsesionamos con…

-

Encuentra Datos Confidenciales de Forma Gratuita Utilizando IA

El Desafío¿Qué Datos Tengo? La mayoría de las organizaciones se enfrentan a un obstáculo crítico de cumplimiento y seguridad: en realidad no saben dónde viven sus datos confidenciales. Sin embargo, con la llegada de la IA, ahora puede escanear fácilmente un esquema de base de datos completo en unos pocos minutos o menos. El obstáculo…

-

Pautas de Gasto en Seguridad de Bases de Datos

Encontrar el nivel de inversión «correcto» para la seguridad de bases de datos no es sencillo. A diferencia de los antivirus, no se trata de una simple comparación entre varios proveedores. Los modelos de precios no coinciden y las características son mucho más complejas e imposibles de comparar. Para colmo, rara vez sabemos exactamente lo…

-

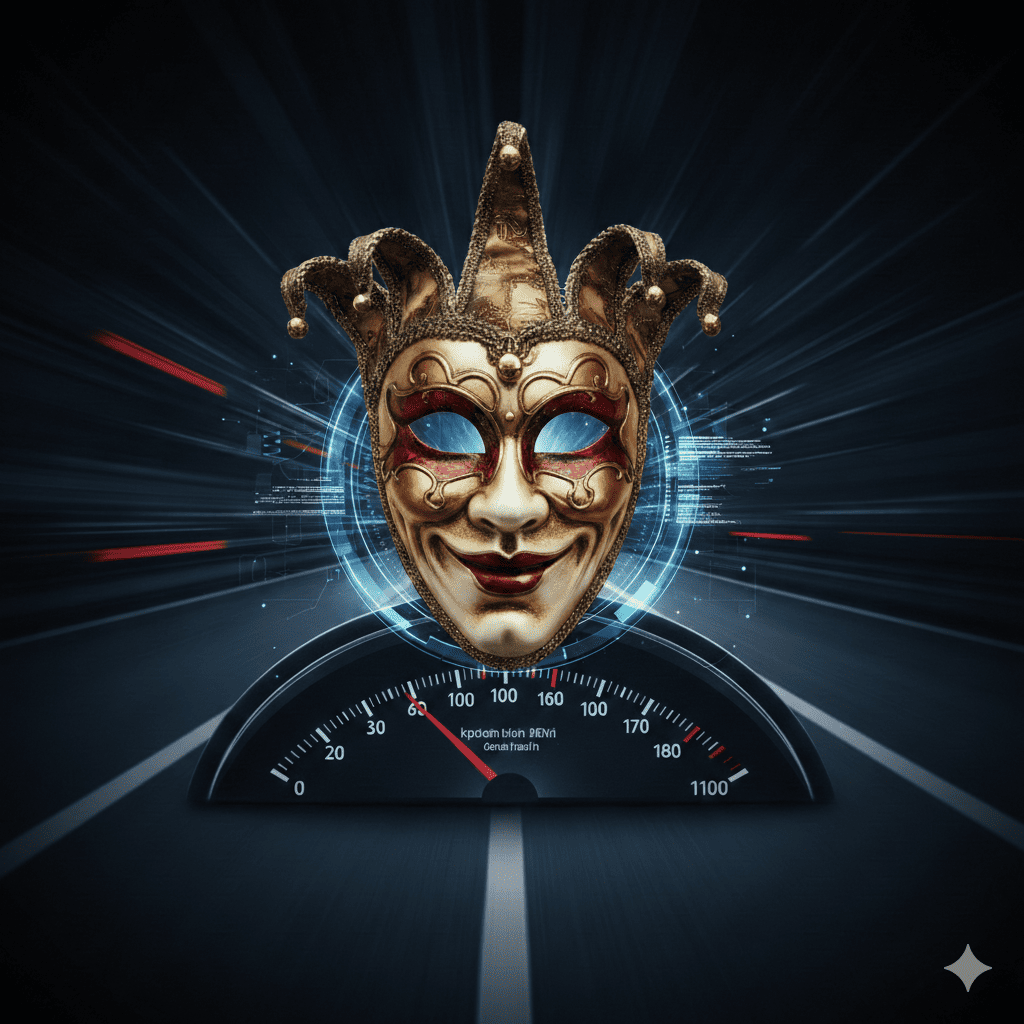

Enmascaramiento: El Límite de Velocidad

¿Su enmascaramiento de datos estáticos tarda días cuando debería tardar minutos? En el mundo ágil con plazos de entrega rápidos, este es un problema que paraliza el desarrollo y es más común de lo que la mayoría de las organizaciones admiten. Muchas empresas terminan con software de almacenamiento: soluciones de enmascaramiento costosas que no se…

-

Checklist Para la Evaluación de Bases de Datos

Las organizaciones dependen de los datos, y las bases de datos son el lugar donde se almacenan dichos datos. Las bases de datos son el corazón que bombea estos datos por toda la organización, manteniéndolos vivos. Pero a medida que los volúmenes de datos se disparan y las regulaciones se endurecen, tratar la seguridad de…

-

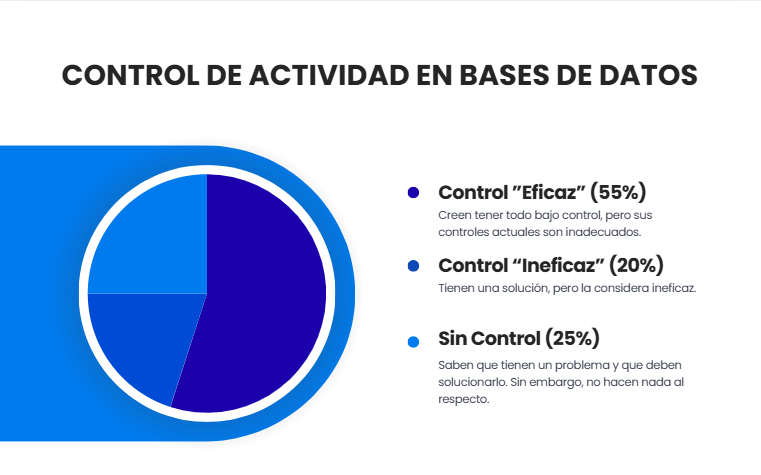

Control de la Actividad de las Bases de Datos: El Estado del Mercado

Recientemente hemos realizado una encuesta para comprobar el estado del mercado de la seguridad de bases de datos, centrándonos en el control de la actividad. Los resultados ofrecen una visión fascinante de la mentalidad de los profesionales de la seguridad. Empecemos con la buena noticia inequívoca: todos los encuestados creen que controlar la actividad de…

-

Encuesta de Enmascaramiento

En una encuesta reciente, preguntamos a profesionales de ciberseguridad si enmascaran sus datos. Los resultados no sorprenden. El 90 % de los encuestados afirmó que el enmascaramiento de datos es importante. El 40 % ya enmascara sus datos y cerca del 50 % necesita enmascararlos, pero aún no lo ha hecho. Solo un 10 %…

-

Serie de seminarios web educativos: Seguridad avanzada de bases de datos

Serie de Webinars Educativos Gratuitos: Seguridad Avanzada de Bases de Datos Esta serie de seminarios web educativos y gratuitos ofrece una visión profunda sobre cómo proteger las bases de datos. En cada sesión, guiamos a los asistentes a través de conceptos clave, mostramos ejemplos concretos y, en muchos casos, compartimos cómo se ve una implementación…

-

Serie de Webinars EducativosCumplimiento Normativo de BBDD

Esta serie de seminarios web educativos gratuitos ofrece una visión detallada del cumplimiento normativo en bases de datos. Con el apoyo de la división de investigación de BCR, los expertos de DBLandIT explorarán la aplicación práctica de diferentes normativas de cumplimiento en bases de datos. Aunque cada sesión se inspira en una normativa o un…