Autor: Eyal Kalderon

-

Seguridad a Medida

Muchas organizaciones diseñan sus estrategias de ciberseguridad y deciden qué soluciones comprar en función de las tendencias y mejores prácticas de la industria. El resultado suele ser desequilibrado e inapropiado para el perfil de riesgo y las necesidades de seguridad de la organización. Las implementaciones de mejores prácticas suelen ser de talla única y no…

-

IA Y Ciberseguridad

Capacidades IA Antes de discutir ciberseguridad, debemos entender primero la IA y qué puede hacer. IA intenta imitar a la gente. Y significa mímica sin pensar. Solo actuar en formas que parecen similares. La IA no tiene una agenda, no entiende consecuencias, no aplica la lógica, sentimientos, o incluso sentido común. La IA no entiende…

-

Detección de ataques de Inyección de SQL

This is a true story of a SQL injection attack on our website. Learn about the attack and why the Core Audit anomaly analysis database defense is the most effective way to combat this type of threat. Introducción Recibí un alerta dos días antes de año nuevo. Fue poco antes de la media noche el…

-

Detección de Ataques en WordPress

Un domingo al mediodía, recibí un alerta sobre una anomalía. Era 19 de marzo de 2023. Esta historia es sobre lo que sucedió. Antecedentes El sitio web de Blue Core Research usa WordPress (sistema libre y de código abierto de gestión de contenidos). WordPress usualmente usa MySQL como base de datos de backend, y nuestra…

-

Autoevaluación de la seguridad de tu base de datos

¡Hola! Te invitamos a participar de un juego para obtener información de calidad sobre el estado actual de la seguridad de tu base de datos. Responder estas preguntas no demorará más de 5 minutos y una vez completada, recibirás información de calidad sobre seguridad.

-

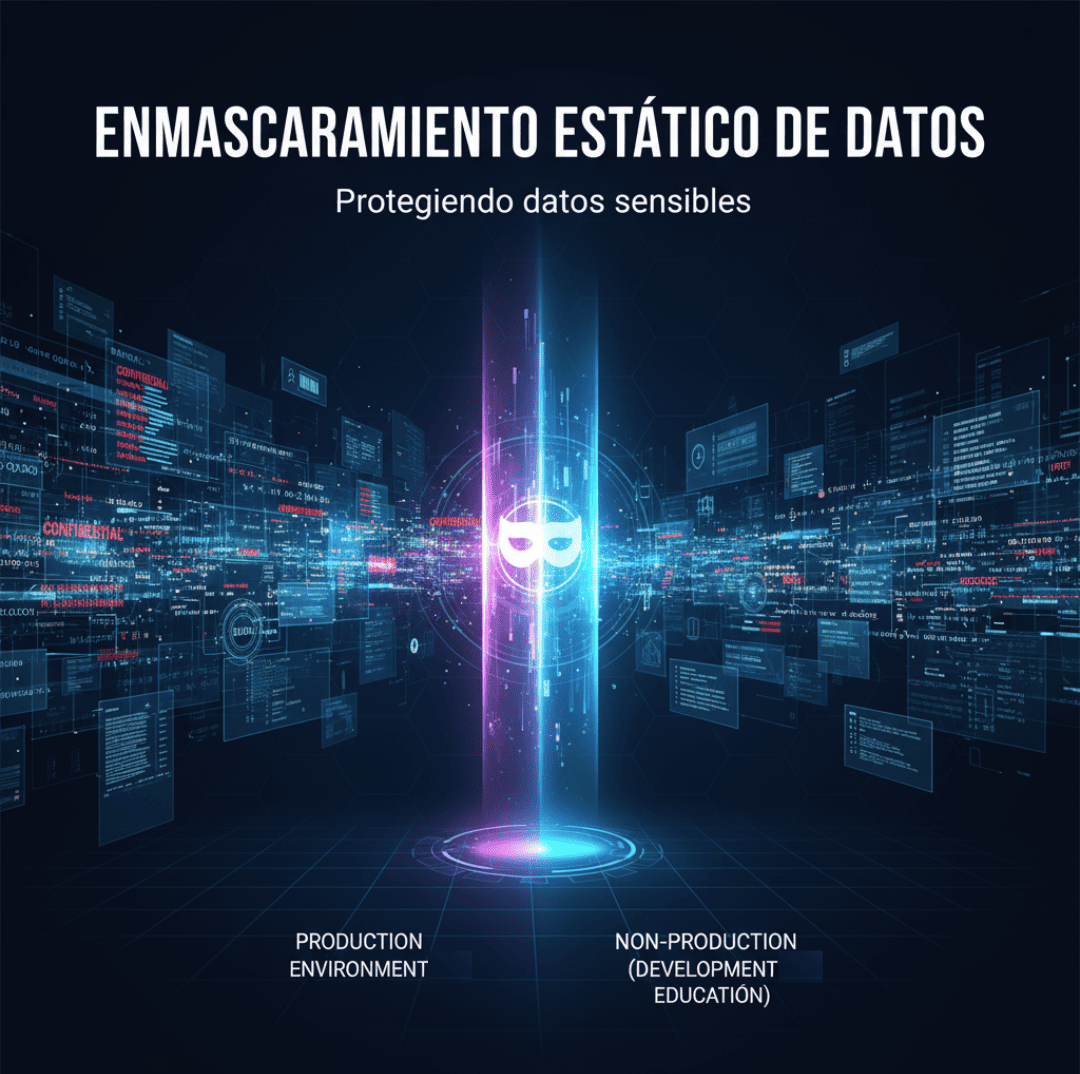

Enmascaramiento estático de datos – corta

Introducción Cuando hablamos de bases de datos no productivas nos referimos a aquellas bases de datos utilizadas para educación, pruebas, desarrollo, entre otras. ¿Por qué es importante enfocarnos en estas bases de datos? ¿Cuál es el riesgo? Muy simple: por lo general los equipos de desarrollo utilizan datos reales sacados de los sistemas de producción…

-

Costa Rica Hack

Introducción Cuando escuché la noticia por primera vez, lo primero que pensé fue: ¿cómo puede un grupo de hackers violar tantos sistemas de tantas agencias gubernamentales tan rápidamente? Mi respuesta fue simple: no pueden. La conclusión inevitable es que se han infiltrado en los sistemas gubernamentales durante meses, si no años, esperando el momento en…

-

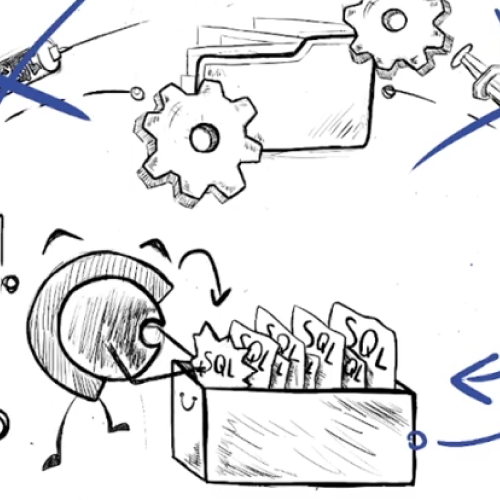

SQL Injection

Introducción La inyección SQL es uno de los vectores de ataque más conocidos y supone un importante reto para la seguridad. La única forma de comprender las ventajas y deficiencias de cada solución es comprender el problema y el enfoque que cada solución utiliza para resolverlo. El Problema La mejor manera de comprender el problema…

-

Requisitos de auditoría de bases de datos

Muchos clientes necesitan definir requisitos, pero elaborar un buen documento de requisitos para la auditoría de bases de datos no es sencillo. La razón es que los clientes que son nuevos en el mundo de la auditoría de bases de datos probablemente no sean conscientes de las dificultades y limitaciones que tienen los productos y…