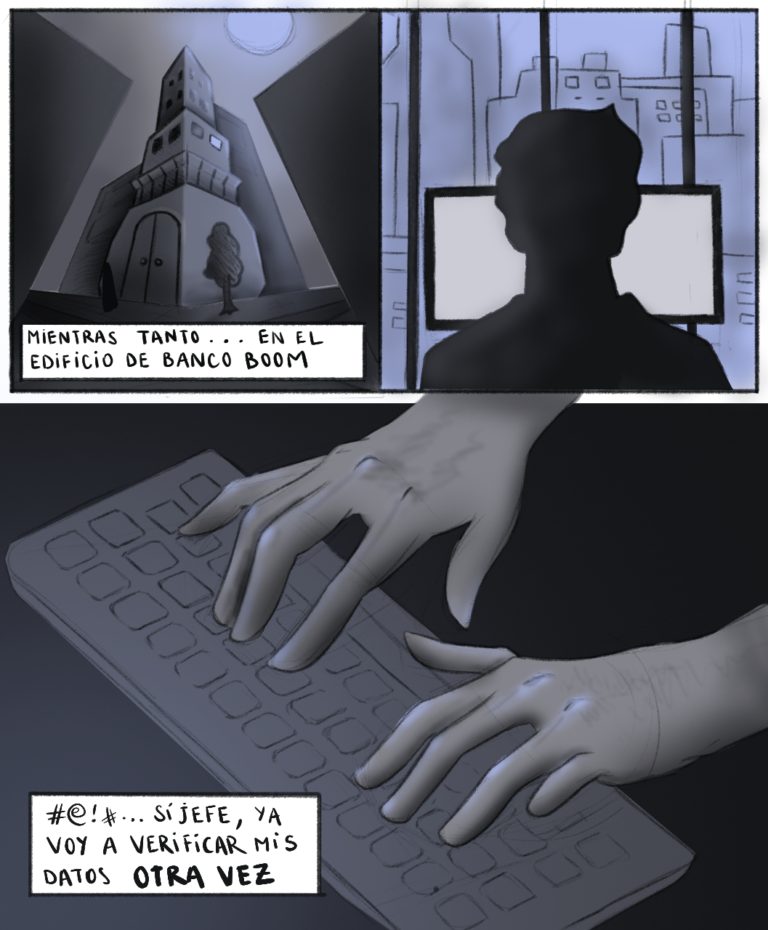

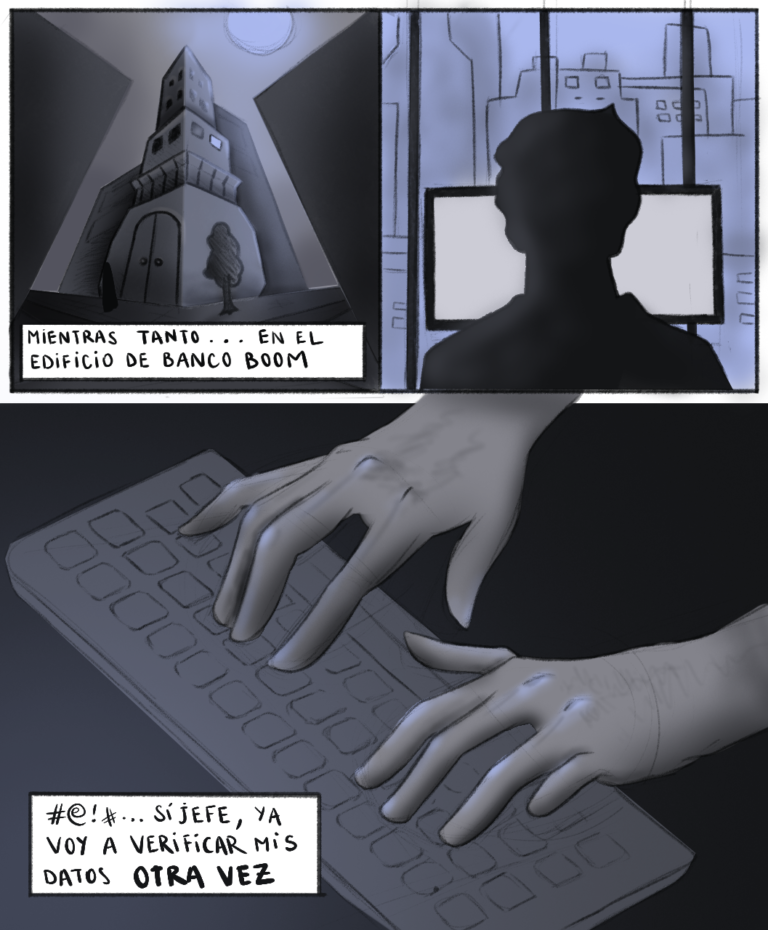

Echa un vistazo a este breve cómic sobre un ataque realista y lee las explicaciones a continuación en las que se describen los métodos, se ofrecen estadísticas y se comentan posibles técnicas de defensa.

Análisis y Explicación de los Ataques

Este artículo analiza los tipos de ataques utilizados en los cómics y ofrece estadísticas sobre su popularidad y posibles medidas de defensa. Esta brecha, como cualquier otra, requirió una combinación de varios pasos. Aunque puede que no sea posible detenerlos todos, deberías intentar detener varios y solo necesitas tener éxito en prevenir uno.

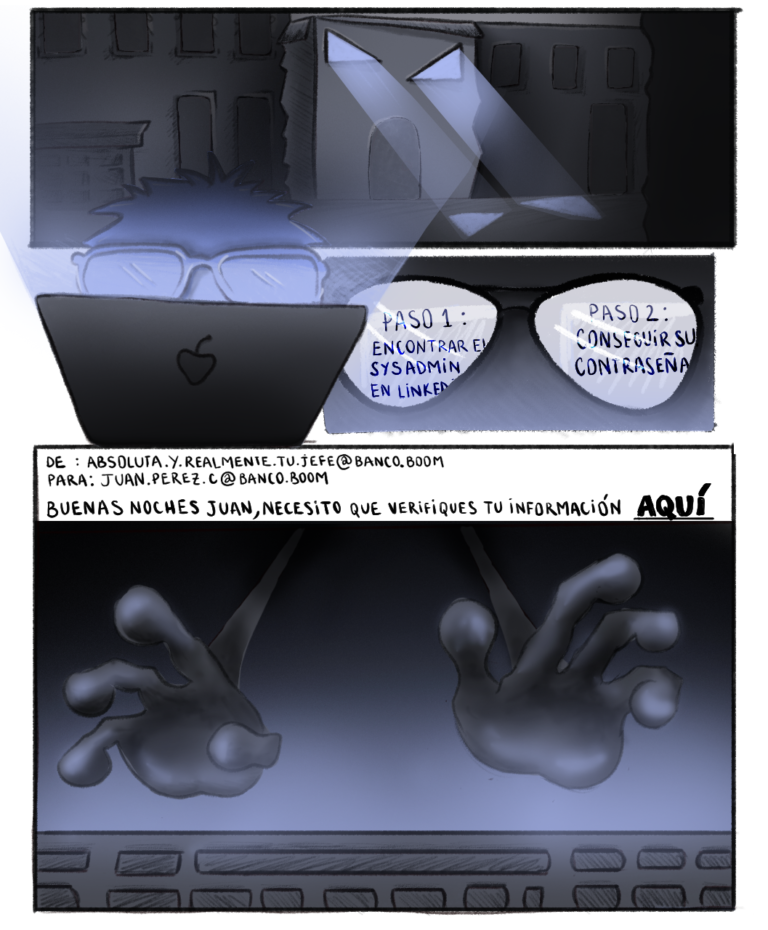

BEC y Ataques de Pretexto

Los ataques de pretexto son similares a los de phishing, pero mucho más eficaces. Los ataques de pretexto suelen suplantar la identidad de alguien para generar confianza y tienen un alto índice de éxito en la manipulación de las personas.

Según el DBIR de Verizon, en 2023, el pretexting fue el ataque de ingeniería social más frecuente y eficaz. El Business Email Compromise (BEC) aumenta aún más la eficacia de los ataques y va en aumento.

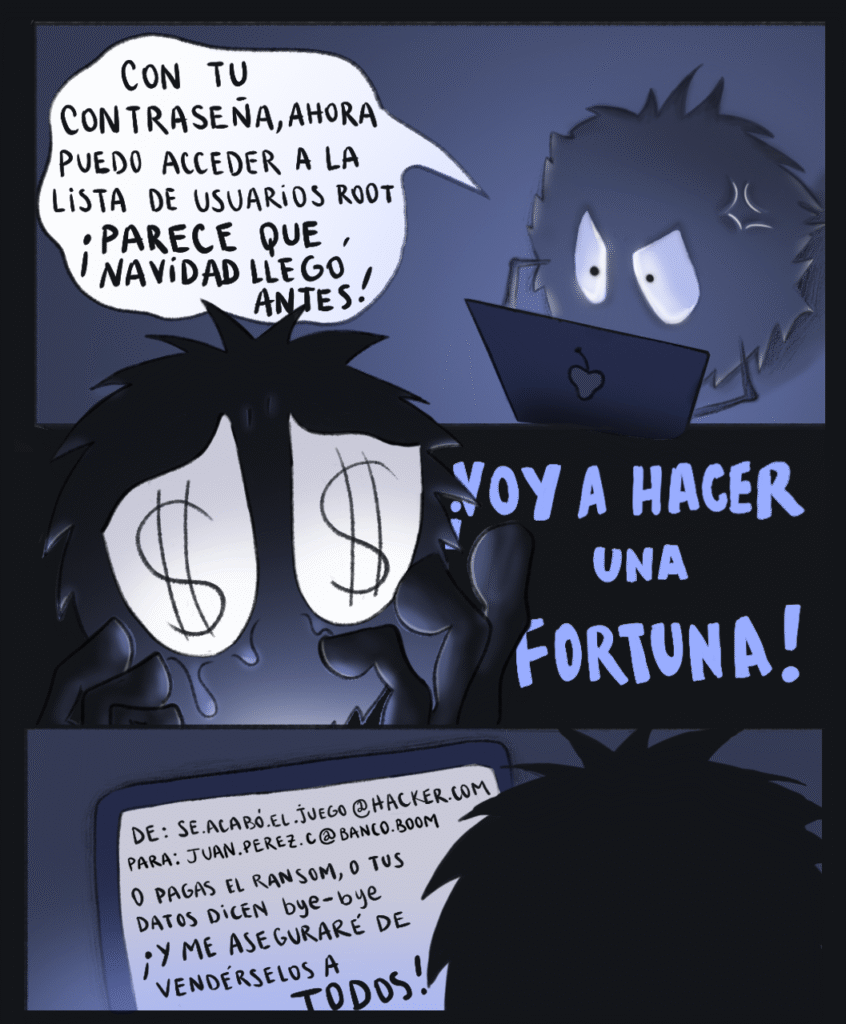

Credenciales Robadas

El 86% de los accesos iniciales en 2023 utilizaron credenciales robadas (Verizon DBIR). Es uno de los medios más comunes y altamente efectivos de obtener acceso a la organización y es cada vez más difícil de detener a causa de los empleados que trabajan de forma remota.

La MFA (Multi Factor Authentication o Autenticación Multifactor) es una forma de ayudar a combatir las credenciales robadas, pero tiene múltiples limitaciones, como demuestran las altas tasas de éxito de estos ataques.

Contraseñas

Todos los administradores tienen un archivo con las credenciales de los muchos sistemas que administran. Es la única manera de «recordar» docenas de contraseñas seguras.

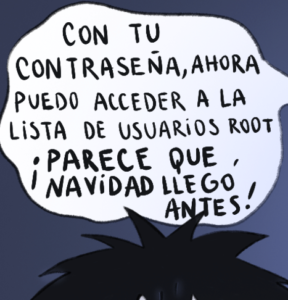

Si un hacker encuentra la manera de llegar al escritorio de un administrador o a este archivo, puede llegar a cualquier parte que el administrador pueda.

Una bóveda de contraseñas tiene un éxito limitado en la protección de tales credenciales por varias razones, incluyendo porque el acceso al escritorio del administrador comprometerá cualquier sistema al que accedan.

Compromiso de la Base de Datos

Con una contraseña de administrador del servidor o de la base de datos, sólo hay una forma de detener este ataque: la seguridad de la base de datos. Las defensas centradas en los datos, especialmente las defensas de bases de datos, pueden ser muy eficaces.

Esta organización no tenía seguridad de base de datos, por lo que el personal de seguridad no estaba al tanto del ataque y no pudo detenerlo.

En este caso, el atacante robó los datos y los cifró. El ransomware garantizó que la organización descubriera la brecha. Si el atacante hubiera optado sólo por robar, la organización no habría sido consciente del ataque, y seguiría sin saberlo hasta que un tercero descubriera los datos y los cotejara para determinar su origen.

Reflexiones finales

Este ataque utiliza los medios más comunes y más eficaces para una brecha de datos. No utiliza vulnerabilidades de día cero, conocimientos únicos o talento excepcional. Es un escenario muy realista para un ataque con el que te puedes encontrar y probablemente pasará desapercibido.

Es posible que pueda mejorar aún más las defensas perimetrales, pero sigue siendo probable que ataques eficaces como éste tengan éxito. Por eso estos ataques son los más comunes y sobre todo funcionan.

Sin defensas eficaces centradas en los datos para protegerlos, este escenario será probablemente una brecha exitosa. El perímetro es fácil de penetrar, y sólo unas defensas internas eficaces en la aplicación y la base de datos pueden detener estos ataques tan comunes.

Si estás interesado, descarga la guía «Seguridad Perimetral Vs. Centrada en Datos» para obtener más información.