Autor: Eyal Kalderon

-

PCI-DSS en bases de datos Oracle y SQL Server

Introducción PCI-DSS es una norma de seguridad publicada por las empresas de tarjetas de crédito (PCI es Payment Card Industry, y DSS significa Data Security Standard). Es un requisito obligatorio para cualquiera que procese tarjetas de crédito. La versión 4.0.1 de PCI-DSS es un documento de casi 400 páginas, por lo que este artículo no…

-

Cómo Auditar una Base de Datos Oracle

Captura La captura es la recopilación de datos en bruto. La auditoría siempre empieza con la recopilación de información. Después hay que procesar los datos, almacenarlos, elaborar informes, etc. Estos aspectos se tratarán más adelante, en la sección Obtener valor. Aunque obtener valor de la información es un reto, conseguir la información para empezar es…

-

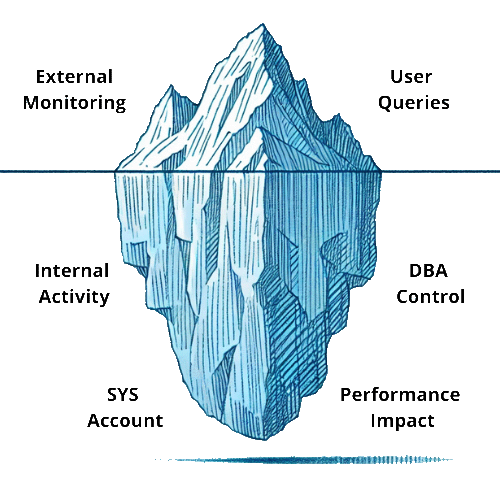

¿Cuál es la diferencia entre Auditoría y Monitoreo?

¿Qué es Auditoría? En IT, la auditoría es una función normalmente asociada a la seguridad y al cumplimiento de la normativa. También se conoce como supervisión de la actividad y se centra en el seguimiento de lo que hacen los usuarios y administradores dentro de los sistemas informáticos. Esto es especialmente importante en los sistemas…

-

Análisis Forense Reactivo y Auditoría: Sigue a Sherlock Holmes

Sherlock Holmes y la recogida de pruebas En sus historias, Holmes analiza cada detalle de la escena del crimen para formular una hipótesis. Eso es exactamente lo que hace la forense reactiva, sólo que en el mundo digital: examinar archivos, registros de actividad y cualquier otro rastro digital. Sin embargo, como advertiría el propio Holmes,…

-

¿Cómo auditar una base de datos SQL Server?

Introducción La auditoría de SQL Server es un tema amplio y complejo que implica muchas tecnologías y posibilidades. Intentaremos desmitificar todo lo posible sin excedernos. Esperamos guiarte hacia la solución correcta mientras tomas decisiones tecnológicas informadas. Captura La captura es la recopilación de datos en bruto. Toda auditoría comienza con la recopilación de información. Después,…

-

Cómo elegir la solución de enmascaramiento de datos más adecuada para ti

Introducción En el mundo actual, impulsado por los datos, la privacidad y la seguridad son más cruciales que nunca. Las soluciones de enmascaramiento de datos ayudan a proteger la información personal, financiera y crítica para la empresa. Seleccionar la solución adecuada es esencial para el éxito de un proyecto de enmascaramiento y la protección eficaz…

-

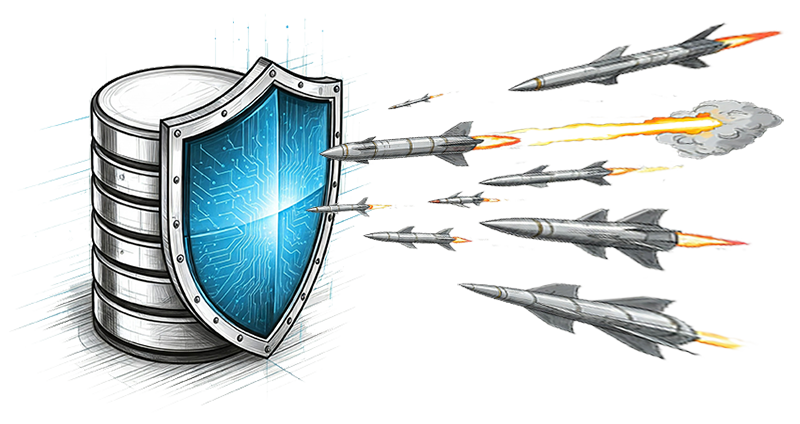

Auditoría de Bases de Datos e IDS: Una guía completa para la protección de datos

Introducción Las empresas modernas funcionan con datos. Desde los datos de los clientes hasta la información financiera, las bases de datos almacenan gran cantidad de información confidencial. Estos datos facilitan las operaciones de la empresa e impulsan la toma de decisiones. Sin embargo, esta dependencia de los datos expone a las organizaciones a riesgos significativos.…

-

¿Tienes control sobre tus datos?

El control de los datos es la base de la seguridad de los datos. Es la esencia de todos los requisitos de cumplimiento y establecer el control es el núcleo de lo que hacemos. Mientras navegamos por el final de este año y nos preparamos para el siguiente, examinemos este requisito básico. Nuestra experiencia nos…

-

Presupuestos para un futuro seguro

Escasa inversión en ciberseguridad En relación a su PIB, Latinoamérica invierte entre 4 y 5 veces menos en Ciberseguridad que Norteamérica. El crecimiento previsto de los presupuestos de Ciberseguridad en Latam también es inferior al de NA. Al mismo tiempo, las brechas de datos en Latinoamérica están en su punto más alto. Diferentes estudios muestran…

-

Webinar: Successful Data Masking – problems and solutions

Webinar: How to succeed in data masking Are you worried about successfully deploying a data masking solution? If you’re thinking about starting a data masking project or tried to mask and failed, we can help. Let us show you what to look for and how to overcome these obstacles. Join our free webinar and discover…