Autor: Guadalupe Boll

-

Pautas de Gasto en Seguridad de Bases de Datos

Encontrar el nivel de inversión «correcto» para la seguridad de bases de datos no es sencillo. A diferencia de los antivirus, no se trata de una simple comparación entre varios proveedores. Los modelos de precios no coinciden y las características son mucho más complejas e imposibles de comparar. Para colmo, rara vez sabemos exactamente lo…

-

Enmascaramiento: El Límite de Velocidad

¿Su enmascaramiento de datos estáticos tarda días cuando debería tardar minutos? En el mundo ágil con plazos de entrega rápidos, este es un problema que paraliza el desarrollo y es más común de lo que la mayoría de las organizaciones admiten. Muchas empresas terminan con software de almacenamiento: soluciones de enmascaramiento costosas que no se…

-

Serie de Seminarios Web Educativos 2026

Pasos Prácticos para Proteger tus Datos Serie de Webinars Educativos Gratuitos Nuestros webinars gratuitos, liderados por expertos de DBLandIT y el àrea de I+D de BCR, ofrecen sesiones prácticas y demostraciones reales sobre protección de datos el primer miércoles de cada mes. Aprende a descubrir datos sensibles con IA (Totalmente GRATIS) ¿Sabes exactamente dónde se…

-

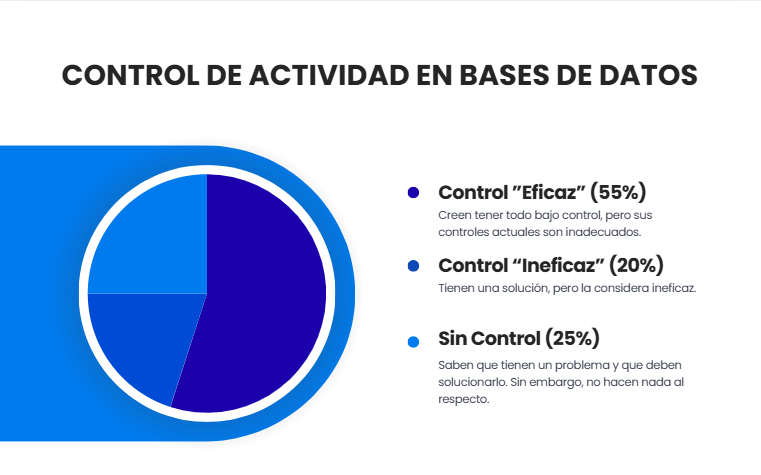

Control de la Actividad de las Bases de Datos: El Estado del Mercado

Recientemente hemos realizado una encuesta para comprobar el estado del mercado de la seguridad de bases de datos, centrándonos en el control de la actividad. Los resultados ofrecen una visión fascinante de la mentalidad de los profesionales de la seguridad. Empecemos con la buena noticia inequívoca: todos los encuestados creen que controlar la actividad de…

-

Encuesta de Enmascaramiento

En una encuesta reciente, preguntamos a profesionales de ciberseguridad si enmascaran sus datos. Los resultados no sorprenden. El 90 % de los encuestados afirmó que el enmascaramiento de datos es importante. El 40 % ya enmascara sus datos y cerca del 50 % necesita enmascararlos, pero aún no lo ha hecho. Solo un 10 %…

-

Presupuestos de Ciberseguridad y Su Significado

Una encuesta reciente de Blue Core Research muestra un patrón interesante en los presupuestos de ciberseguridad. Aproximadamente la mitad de las empresas (47%) aumentaron su presupuesto de ciberseguridad, mientras que la otra mitad mostró una tendencia negativa. Dentro de esta tendencia negativa, aproximadamente una cuarta parte no modificó su presupuesto, la otra mitad lo redujo…

-

Seguridad de Bases de Datos: ¿De Quién es el Trabajo?

La seguridad de bases de datos a menudo se percibe como un rincón oscuro de IT, que requiere conocimientos arcanos que muchos equipos de seguridad no se sienten capacitados para manejar. La pregunta «¿De quién es el trabajo?» y «¿Por dónde empezamos?» cobra gran importancia, lo que a veces genera una sensación de parálisis. La…