Introduce una consulta para buscar con IA. Puedes explicar lo que buscas o copiar párrafos relevantes para tu búsqueda:

Últimos Posts:

-

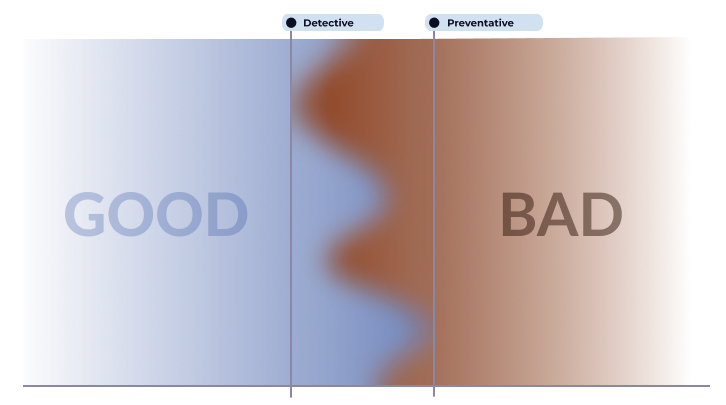

Anteriormente hablamos de las defensas centradas en los datos como la última línea de defensa crítica, donde uno de nuestros requisitos es intentar que sea lo más hermética posible. No es un requisito menor ni trivial, y en este artículo hablaremos de cómo conseguirlo. Hay dos conceptos que tendremos que discutir: Falsos negativos Los falsos…

-

A menudo pensamos en la ciberseguridad como si estuviera formada por muchos silos. Pensamos en la seguridad de la red, la formación, la seguridad física, la seguridad del correo electrónico, etc., donde a su vez cada uno de ellos suele estar formado por silos más pequeños. Por ejemplo, la seguridad de la red incluye cortafuegos,…

-

¿Has pensado cómo proteger los datos confidenciales? El enmascaramiento estático de datos es una forma sencilla, fácil y eficaz de evitar una filtración. Presentamos a continuación las respuestas a las preguntas más habituales: 1. ¿Por qué enmascarar? Porque no podemos proteger los datos fuera de Producción: Imagine que copia los datos de un cliente para…

-

Muchas organizaciones diseñan sus estrategias de ciberseguridad y deciden qué soluciones comprar en función de las tendencias y mejores prácticas de la industria. El resultado suele ser desequilibrado e inapropiado para el perfil de riesgo y las necesidades de seguridad de la organización. Las implementaciones de mejores prácticas suelen ser de talla única y no…

-

Muchas compañías copian datos sensibles de las bases de datos de producción para realizar pruebas y desarrollar. Mientras el entorno de producción está cuidadosamente controlado y protegido, el entorno de no-producción está lejos de serlo. Tanto la base de datos como las aplicaciones que no están en producción están apenas protegidas. Riesgos Hay tres riesgos…

-

Introducción Cuando hablamos de bases de datos no productivas nos referimos a aquellas bases de datos utilizadas para educación, pruebas, desarrollo, entre otras. ¿Por qué es importante enfocarnos en estas bases de datos? ¿Cuál es el riesgo? Muy simple: por lo general los equipos de desarrollo utilizan datos reales sacados de los sistemas de producción…

-

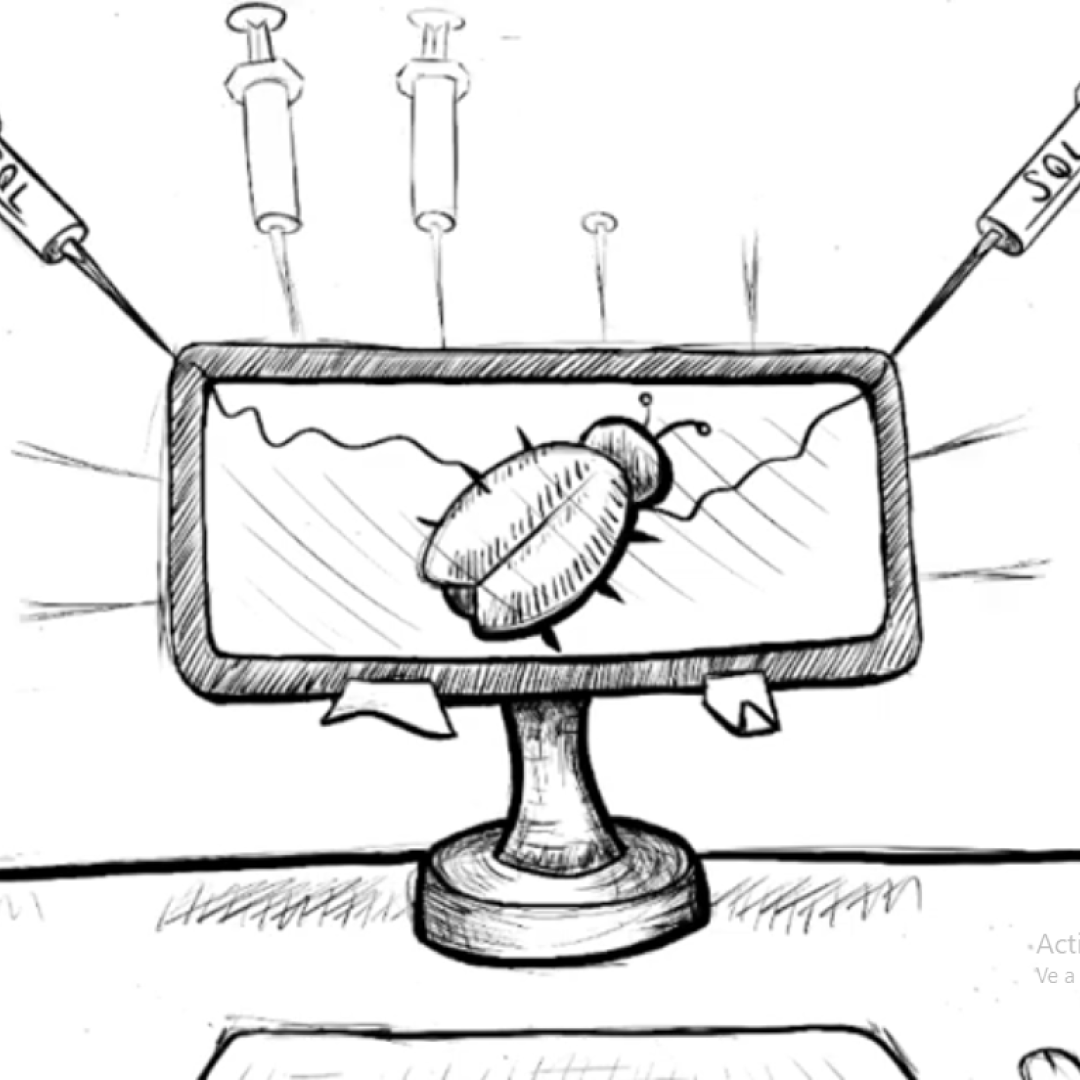

This is a true story of a SQL injection attack on our website. Learn about the attack and why the Core Audit anomaly analysis database defense is the most effective way to combat this type of threat. Introducción Recibí un alerta dos días antes de año nuevo. Fue poco antes de la media noche el…

-

Un domingo al mediodía, recibí un alerta sobre una anomalía. Era 19 de marzo de 2023. Esta historia es sobre lo que sucedió. Antecedentes El sitio web de Blue Core Research usa WordPress (sistema libre y de código abierto de gestión de contenidos). WordPress usualmente usa MySQL como base de datos de backend, y nuestra…

-

Introducción Cuando escuché la noticia por primera vez, lo primero que pensé fue: ¿cómo puede un grupo de hackers violar tantos sistemas de tantas agencias gubernamentales tan rápidamente? Mi respuesta fue simple: no pueden. La conclusión inevitable es que se han infiltrado en los sistemas gubernamentales durante meses, si no años, esperando el momento en…

-

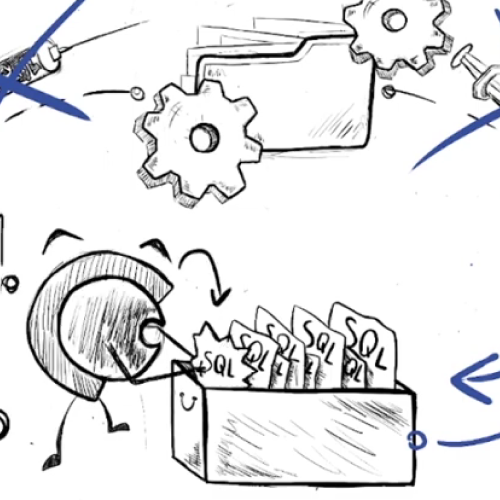

Introducción La inyección SQL es uno de los vectores de ataque más conocidos y supone un importante reto para la seguridad. La única forma de comprender las ventajas y deficiencias de cada solución es comprender el problema y el enfoque que cada solución utiliza para resolverlo. El Problema La mejor manera de comprender el problema…